OBASHI ist eine einfache Methode um Abhängigkeiten und Datenflüsse zu dokumentieren. Sie ist in unserem Alltag so vielfältig einsetzbar: IT-Sicherheit, Aufbau einer CMDB, Definition von Services, Architekturmanagement, Risikomanagement, Veränderung von Geschäftsmodellen, Dokumentation … Die Liste könnte ich fortsetzen. Im Folgenden gebe ich einen Einblick, was OBASHI im Zusammenhang mit Cyber-Security leisten kann:

Müde und total fertig – das sieht man den zwölf Frauen und Männern im Cyber-Operations-Center des großen Onlineshops an. Kein Wunder, sie haben in den letzten 56 Stunden versucht das Abfließen von Millionen von Kundendaten zu verhindern. 56 Stunden in denen Sie zusehen konnten, wie wenig Ihre Bemühungen Wirkung zeigten. Immer mehr Namen, Geburtsdaten, Passwörter und Kreditkarteninformationen tauchten auf den illegalen Marktplätzen im Internet auf.

Der größte anzunehmende Unfall

Am Freitagnachmittag hatte Franziska die ersten Hinweise bekommen, dass Kundendaten in den Blackmarkets verkauft werden. Nachdem das Team die Logs nach auffälligen Transaktionen durchsucht hatte, war es Gewissheit: die Daten stammen tatsächlich aus Ihrer Datenbank. Alarm rot, der Super-Gau des eCommerce.

Paul erfuhr aus zuverlässiger Quelle, dass die Attacke noch im vollen Gang war. Die Angreifer scheinen immer nur wenige Daten zu kopieren und diese dann direkt zu verkaufen. Raffiniert, denkt Paul, so fällt das natürlich erst nach Tagen oder Wochen auf.

20 Uhr begann der aktive Kampf gegen die Angreifer. Das System wurde viele Male auf den Kopf gestellt und immer wurden neue Wege gefunden, wie man an die Kundendaten rankommen kann. Nachdem das Team einen neuen Weg identifiziert hatte, wurde dieser sowohl auf Schwachstellen als auch auf Anomalitäten untersucht. Lücken wurden geschlossen. Keine Chance: Es immer weiter neue Kundendaten im Netz auf. „Mein Gott, wie viele Zugriffsmöglichkeiten gibt es hier noch?“, schrie Frank seinen Frust nach 24 Stunden einfach so heraus. So langsam merkten die Kollegen, dass sie lange nicht mehr geschlafen hatten. Das Problem war aber zu wichtig, als das überhaupt jemand daran dachte, eine Pause einzulegen.

Wo soll die Suche beginnen?

Das größte Problem für das Cyber-Operations-Team waren die fehlenden Informationen – keiner wusste wo man am besten anfängt. Wer hat wann und wo Zugriff auf die Kundendaten? Die üblichen Stellen wie Webseite, CRM und ERP sowie die Lagerverwaltung waren schnell analysiert und gesichert, aber das Problem konnte so nicht beseitigt werden.

Am frühen Montagmorgen war es dann endlich soweit – keine neuen Kundendaten waren im Netz zu finden. „Die sind wahrscheinlich so müde wie wir und brauchen eine Pause“, sagte Frank resigniert. „Ich glaube, dieses Mal habe ich die Lücke tatsächlich gefunden!“, verkündete Franziska stolz, aber total abgekämpft. „Wie kommst Du da drauf?“, schnauzte Peter zurück. „Bei der Analyse des Datenflusses bin ich auf ein Steuerbüro in München gestoßen. Die haben einen direkten Zugang zur Kundendatenbank.“, fing Franziska an zu erklären, „Deren Systeme waren zum Glück leicht zugängig – oder zum Pech. Nicht nur ich konnte mich da schnell reinhaken, sondern auch die Angreifer. In den letzten 2 Stunden wurde von dort genau die Daten aufgerufen, die dann wenige Minuten später zum Verkauf standen.“ Das Team war erstaunt und froh, dass der Kampf endlich vorbei war. „Ich habe die Systeme runtergefahren und den Internetzugang der Firma lahmgelegt und die Polizei informiert.“, sagte Franziska beim Rausgehen. Sie wollte nur noch duschen und schlafen.

Der Tag danach – wie weiter?

Der Schlaf war kurz, denn schon 14 Uhr traf sich das Team mit der Geschäftsführung zur Lagebesprechung. Die wichtigste Frage: Wie können wir einen solchen GAU zukünftig verhindern. Peter behauptete, dass man sowas nie verhindern könne und man einfach noch mehr Sicherheitsmechanismen einbauen sollte. Franziska war skeptisch: „Dann wird doch alles nur noch komplexer und anfälliger.“

Da meldete sich der neue Kollege Tim zu Wort: „Ich glaube, dass uns eine ordentliche Dokumentation der Datenflüsse sehr geholfen hätte. Die Abhängigkeiten zwischen den Prozessen und Systemen ist für uns überhaupt nicht klar. Wir haben die meiste Zeit damit verbracht, den Fluss der Daten zu erkennen.“ Peter unterbrach ihn: „Eine Dokumentation hätte Dir da auch nicht geholfen, die ist eh immer veraltet und unvollständig.“ „In meiner alten Firma haben wir ganz erfolgreich mit der OBASHI-Methode gearbeitet. Die ist genau dafür da, um Datenflüsse und Abhängigkeiten transparent zu machen. Hätten wir ein solches Datenfluss-Diagramm gehabt, dann wäre es viel eher möglich gewesen, das Steuerbüro als mögliches Leak zu identifizieren.“ „Das klingt interessant!“, meldete sich die Geschäftsführerin Ulrike Mayer zu Wort, „Erzählen Sie mehr darüber.“

Mit System zur Transparenz

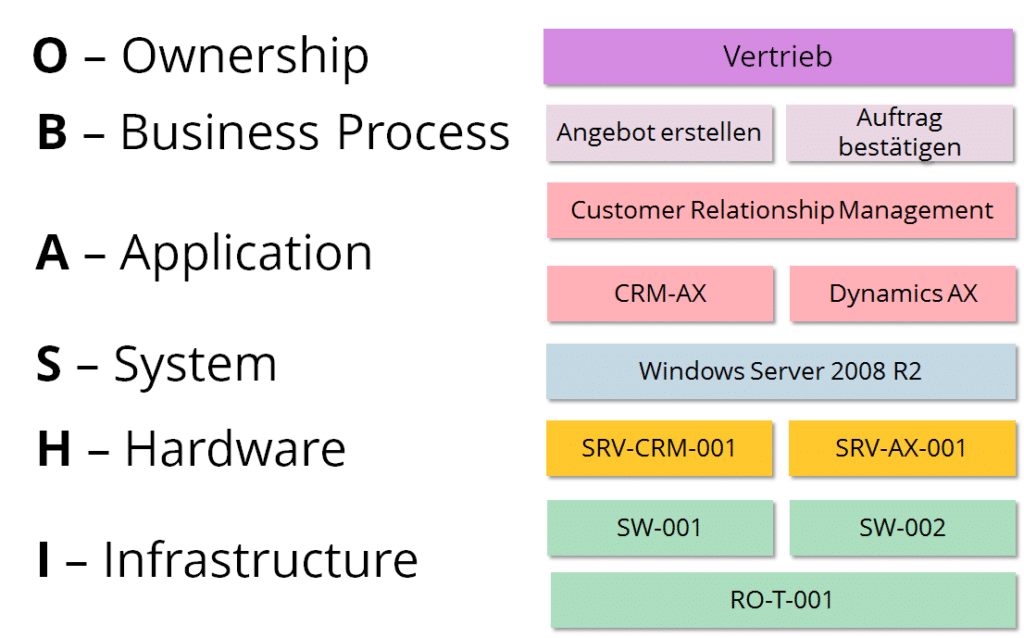

Tim begann zu erläutern: „Im Prinzip ist OBASHI ein Regelwerk, wie die Abhängigkeiten von Menschen, Prozessen und IT im Unternehmen dargestellt werden. OBASHI ist ein Akronym. Jeder der Buchstaben steht für ein anderes Wort:

- O = Organisation, d.h. Orte, Abteilungen, Personen die an einem Prozess teilnehmen

- B = Business Process – der oder die Geschäftsprozesse

- A = Application, also die Applikationen, in denen die Geschäftsprozesse abgebildet sind

- S = System im Sinne von Betriebssystem

- H = Hardware – egal ob virtuell oder physikalisch

- I = Infrastruktur – zum Beispiel Netzwerk, Storage oder Firewall

Damit bildet sich eine Hierarchie der Informationen, die einfach zu verstehen ist. Im Business- & IT-Diagramm werden die Elemente und ihre Abhängigkeiten in den einzelnen Ebenen dargestellt. Das müsst Ihr Euch vorstellen wie Swimlanes in einem Prozessdiagramm.“ „Das erinnert mich sehr an die Darstellungen in unserem Risikomanagement.“, wirft Ulrike Mayer ein.

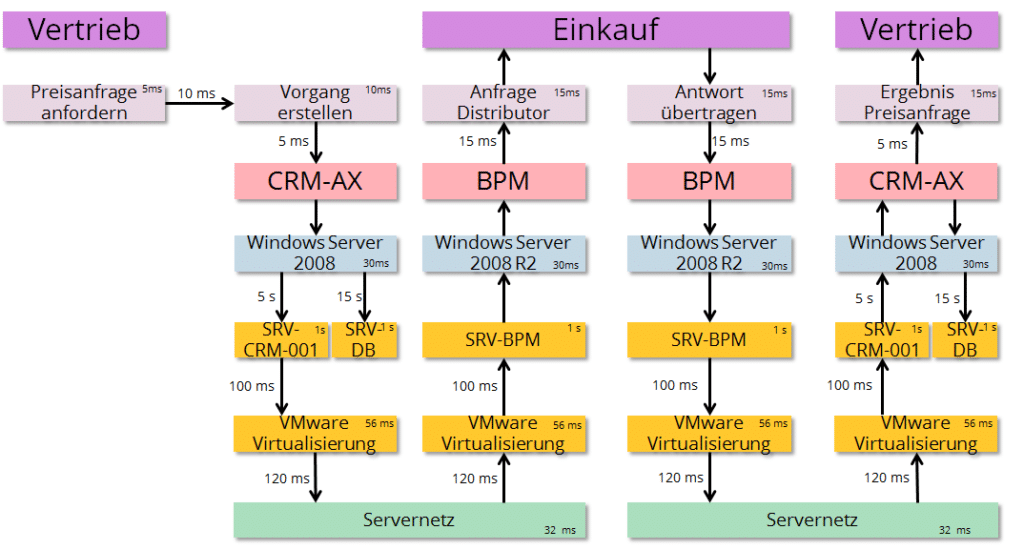

„Ja, das glaube ich.“, erwidert Tim stolz, „Das tolle an OBASHI ist, dass die Strukturen in vielen verschiedenen Kontexten wiederverwendet werden können. In meiner alten Firma haben wir es für das Risikomanagement, IT-Grundschutz, die Servicedefinition und den Aufbau der CMDB genutzt. Selbst als wir Teile unserer Geschäftsprozesse an Dienstleister ausgelagert haben, waren die Business- & IT-Diagramme und die Data-Flow-Analysis-Views die wichtigsten Hilfsmittel. Darüber haben die Kollegen schnell und sicher identifiziert, welche Systeme neue Schnittstellen benötigen. Zusätzlich haben wir gesehen, welche alten Systeme nicht mehr gebraucht werden.“

Datenfluss = Wertefluss

„Was ist diese Data-Flow-Analysis-View?“, warf Frank ein. „In diesem Diagramm lässt sich ablesen, welchen Weg die Daten durch die Systeme nehmen. Ich glaube, das hätte uns bei dem Vorfall am Wochenende sehr geholfen. Wir hätten am CRM und ERP System genau gesehen, welche anderen Systeme die Daten nutzen. So wären wir bestimmt schon am Freitag auf das Steuerbüro gestoßen.“

Peter war schon eine ganz Zeit ruhig, aber nun platzte es aus ihm heraus: „So ein Humbug. Nur weil das einer der Programmierer mal aufgeschrieben hat, heißt das noch lange, dass wir das verstehen!“

„Peter, jeder der die OBASHI-Regeln kennt, kann jedes Diagramm lesen. Das ist echt einfach.“, wirft Tim schnell ein. „Klar, die Regeln musst Du kennen. Aber es spricht ja nichts dagegen, dass wir uns die an das Taskboard hängen und bei Bedarf drauf schauen.“

Wie starten?

Franziska rutscht schon neugierig auf ihrem Stuhl rum. Sie möchte wissen: „Das klingt aber nach viel Arbeit, oder?“ Tim nickt und antwortet: „Naja, es kommt drauf an, wie man damit umgeht. Wir haben am Anfang auch versucht krampfhaft alles zu dokumentieren was wir in der IT hatten. Damit sind wir grandios gescheitert. Das ist einfach nicht zu schaffen. Ein Kollege kam auf die Idee, dass wir es einfach umdrehen sollen: Mit dem wichtigsten Prozess beginnen und diesen modellieren.“ Tim nimmt einen großen Schluck Wasser aus dem Glas, sein Mund ist schon ganz trocken vom vielen Sprechen. Aber er möchte seine Kollegen unbedingt so begeistern, dass sie OBASHI mal ausprobieren.

„Wir haben dann den Vertriebsprozess genommen. Schon nach kurzer Zeit waren wir dann damit fertig. Das war echt faszinierend. Und beim nächsten Change an einem Server hat uns das gleich genutzt. Ohne das Business- und IT-Diagramm hätten wir die Abhängigkeit zum Onlineshop glatt übersehen und das hätte mächtig viel Ärger gegeben. Ihr wisst ja, wie viel es kostet, wenn unser Shop hier eine Minute nicht verfügbar ist.“

„Mir reicht das was ich gehört habe.“, unterbrach Frau Mayer Tim. „Spricht aus Ihrer Sicht etwas dagegen, dass wir das mal ausprobieren?“ Sie blickte in die Runde und alle schüttelten mit dem Kopf. Selbst bei Peter war ein zaghaftes Wippen des Kopfes zu erkennen. „Was ist der nächste sinnvolle Schritt?“, fragte sie Tim.

„Wir dürfen uns alle mit den Grundbegriffen und Regeln von OBASHI vertraut machen. Da sind die „OBASHI-LAWS“, die Gesetze der digitalen Dynamik, die Beziehungstypen und Beziehungsregeln, sowie die Farbgebung in den Diagrammen.“, beginnt Tim zu erläutern. Da fällt ihm Peter ins Wort: „Wusst ich‘s doch, viel zu kompliziert!“

„Warts ab. Klar sollten wir die Regeln kennen. Das macht es einfacher und sorgt für Verständlichkeit. Ich habe in der Praxis gelernt, wie wichtig es ist mit Augenmaß das ganze anzugehen und nicht zu formalistisch. Passt auf …“, erwiderte Tim und erklärte den Kollegen was er in der praktischen Anwendung von OBASHI gelernt hat.