Die Digitalisierung von Geschäftsprozessen ist längst im Gange und wohl nicht mehr aufzuhalten (CIO Beitrag: Wucht von Industrie 4.0 wird unterschätzt). Geräte und Produkte werden in Zukunft nicht mehr bloss verkauft, sondern direkt mit dem Kunden vernetzt. Das eröffnet völlig neue Perspektiven und Geschäftsmodelle, weil mit den so gesammelten Daten zielgenauer und dynamischer auf den Kunden reagiert werden kann. Nicht das Produkt wird künftig alleine im Fokus stehen, sondern die Dienstleistung, der Service vor, während und nach dem Produkteverkauf. Man will ein Kundenerlebnis produzieren, welches Kunden viel stärker an das Unternehmen bindet.

Hinzu kommen die permanente Mobilität sowie der vermehrte Bezug von Applikationen aus der Cloud. Die wirtschaftlichen Vorteile sind zu verlockend, als dass eine Abwehrhaltung noch lange gerechtfertigt bleibt. Die damit verbundenen Gefahren und Bedrohungen sind unlängst bekannt – Lösungsansätze um die Risiken erträglich zu halten mittlerweile auch.

Es dreht sich alles um die zentrale Frage: wie kann ich sicherstellen, dass nur derjenige Zugriff auf Daten und Services erhält, der dazu auch tatsächlich berechtigt ist. Wie stelle ich zudem fest, wer wann und wo auf was zugegriffen hat? Es dreht sich also alles um die digitale Identität der Personen, Geräte und Dinge, welche mit dem Unternehmen in Verbindung stehen. Die Identitäten und deren zugeordneten Berechtigungen sind die neuen Perimeter, welche jedes Unternehmen zentral beschäftigen wird. Denn an Identitäten sind nicht nur die Berechtigungen verknüpft, sondern auch alle Personen bezogenen Daten, welche besondere Schutz bedürfen. Wenn Kunden durch die Nutzung unsere Services ihre Spuren hinterlassen, so werden damit automatisch auch Verpflichtungen zu dessen Schutz verknüpft. Entsprechende Regulatoren stehen in den Startlöchern und werden uns sowie vor allem alle Cloud Service Provider ziemlich beschäftigen (Link).

Zudem sind Berechtigungen von Personen nicht mehr über statische Rollenprofile alleine zu steuern, sondern müssen dynamische Einschränkungen in Echtzeit berücksichtigen. Ein Zugriff ist unter bestimmten Voraussetzungen allenfalls zu verweigern – beispielsweise wenn eine Person den Zugriff nicht aus einem erlaubten Netzwerk, einem bestimmten Land oder in Kombination von bestimmten Geschäftsvorfällen nicht zu erlauben ist. Attribut-basiertes Access Management (ABAC – Attribut based access control) bietet gegenüber dem klassischen Rollenmodell (RBAC – Role based access control) viel mehr Flexibilität.

Die Funktion Identity und Accessmanagement (IAM) wurde in vielen Organisationen stiefmütterlich behandelt. Analog dem Service Desk war diese Gruppe von Mitarbeitern für die Verwaltung der Rollen und des Zurücksetzen des Passworts zuständig. Ich erinnere mich noch, als man diese Abteilung mit “Passwordverwaltung” bezeichnet hat – als ob man je Passwörter verwaltet hätte (..). Diese Aufgabe wurde oft nicht als herausfordernd genug betrachtet. Das wird sich dramatisch verändern, sobald sich das oberste Management der damit verbundenen Risiken und seiner Verantwortung bewusst wird. Zudem gibt es auch technische und konzeptionelle Herausforderungen, um sicherstellen zu können, dass jeder nur eine Identität hat und diese in allen angeschlossenen Systemen und Applikationen zur Geltung kommt, unabhängig ob intern oder in der Cloud. Wie die Rechte über einen Cloud-Verbund ausgetauscht und die Passwörter synchronisiert werden, setzt Standards und online Überwachung voraus. Zudem bildet ein gutes Identity und Access Management die Basis für die Kundenzufriedenheit mit der IT. Denn ohne Single-Signon und Password-Synchronisation wird die Akzeptanz von Mehrfach-Logins mit unterschiedlichen Accounts und Passwörtern nicht zu erwarten sein. Und ein Login via Facebook-Socialmedia-Account mag ein Anfang zur Integration von Kunden sein – jedoch nicht die Lösung für geschäftsrelevante Anwendungen und sichere Kundenbeziehungen.

Identity und Access Governance

Identity und Access Management ist nicht mehr bloss eine isolierte Funktion innerhalb des IT-Betriebs. Viel mehr setzt IAM eine klar definierte Identity und Access Governance (IAG) voraus, welche Teil der Unternehmens Governance sein muss. In einem Umfeld, in dem Services aus der Cloud dynamisch hinzugefügt und wieder abgestossen werden, reicht es nicht mehr, ein oder zweimal pro Jahr ein Audit durchzuführen. Vielmehr muss die Compliance zu allen Gesetzen und Regulatoren in Echtzeit gewährleistet und überprüfbar gemacht werden.

Wenn den Identities die Aufmerksamkeit geschenkt wird, welche grundsätzlich auch verlangt wird, dann müsste man sogar erkennen, dass dies keine eigentliche IT-Domäne mehr ist, sondern eine wichtige Businessaufgabe wird. Identity und Access Management kann zwar als Service durch die IT erbracht werden, die Steuerung und Kontrolle muss jedoch aus dem Business gewährleistet bleiben.

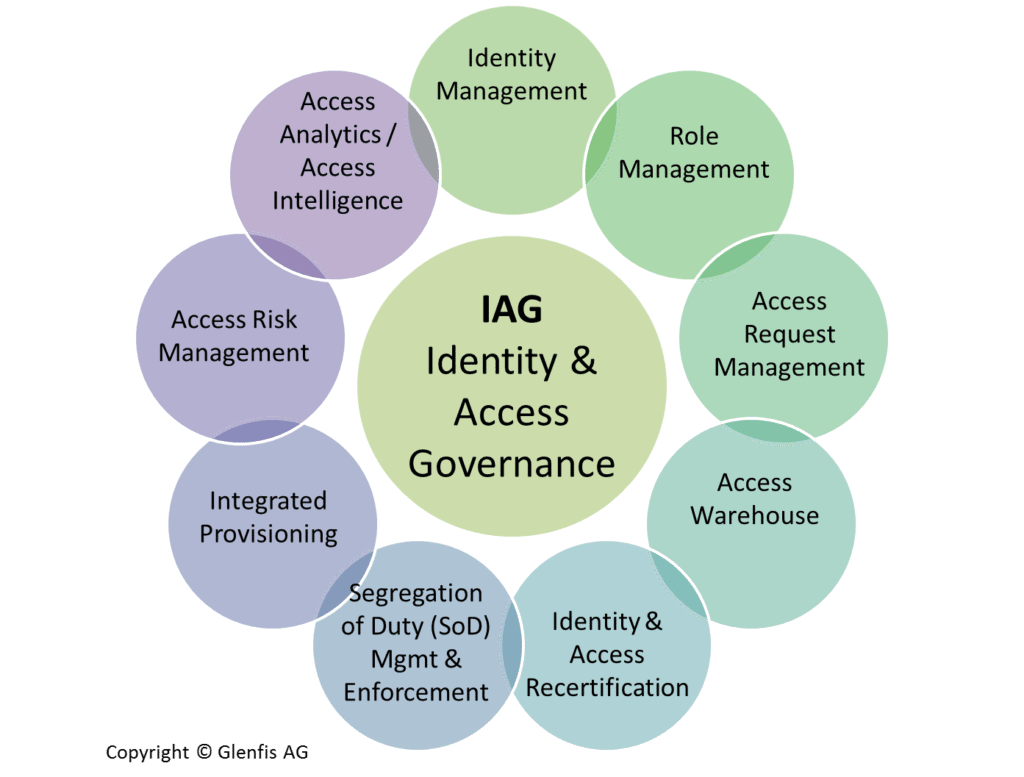

Ein Identity und Access Governance Modell besteht dabei aus folgenden 9 Disziplinen:

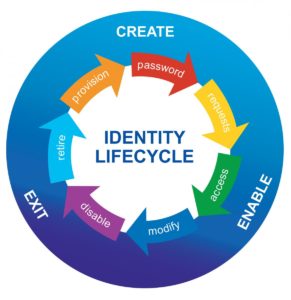

- Identity Management: Die Klärung, welche Identitäten geführt werden (Kunden, Mitarbeiter, Geräte, Dinge) sowie Sicherstellung deren Integrität und Nachvollziehbarkeit über die gesamte Lebensdauer hinweg.

- Rollen & Zugriffsberechtigungs-Management: Definition eines dynamischen Zugriffskonzept auf Basis von Attributen, Rollen und Richtlinien sowie der Pflege der Berechtigungen

- Access Request Management: Bereitstellen eines Workflow-Mechanismus zur Beantragung von Rechten und Privilegien. Gewährleistung der ordnungsgemässen Abwicklung und Nachvollziehbarkeit

- Access Warehouse: Zugriffs-Repository über die verschiedenen Services, Applikationen und Systeme

- Identity & Access Rezertifizierung: Fortlaufende Überprüfung der Aktualität und Korrektheit der Zugriffsrechte je Identität. Gewährleistung der lückenlosen Nachvollziehbarkeit zur Erfüllung der Audit-Vorgaben. Eine grosse Herausforderung stellen dabei die unpersönlichen und privilegierten VIP-Accounts wie beispielswese System-User dar. Diese haben in aller Regel unbegrenzten Zugriff und oft auch unkontrollierten Zugang zu allen Daten und Informationen (Wenn ein Administrator einen Backup ziehen kann, dann kann er diesen in aller Regel auch mehrfach – einen für das Unternehmen, und einen anderen für sich selber – solche Risiken bleiben in aller Regel unentdeckt).

- Segregation of Duty Management und Durchsetzung: Gewaltentrennung zwischen Antragsteller von Rechten und Erteilung der Rechte muss unter allen Umständen gewährleistet bleiben. Dies ist in einem voll automatisierten IAM-Umfeld nicht immer einfach durchsetzbar.

- Integrierte Versorgung (Provisioning): Sicherstellen, dass alle involvierten Systeme und Cloud-Services mit den gleichen Identitäten arbeitet und dass die Zugriffsrechte, die Passwörter und Policies sicher und verschlüsselt im Systemverbund verwendet werden (Federated Identity & Access Management).

- Access Risk Management: Wenn Daten und Services in einem Rechnerverbund bereitgestellt werden, besteht grundsätzlich das Risiko, dass Unberechtigte Zugang zu den Informationen erhalten. Aus dieser Optik und aufgrund der dynamischen Natur in einem sich ständig ändernden Umfeld muss das Access Management unter Risikobetrachtung gestellt werden und entsprechende Massnahmen abgeleitet werden: von Preventive zu Detective und Corrective IAM. Und wenn die Lösung sicherheitstechnisch als OK befunden wird, heisst es noch lange nicht, dass die rechtlichen Anforderungen (Aufbewahrungspflichten der Logs und Credentials) bei allen involvierten Systemen und Providern einghalten werden.

- Access Analytics / Access Intelligence: Mit der Aufzeichnung aller Zugriffsdaten in einer vernetzten Geschäftswelt fallen Unmengen von Daten an, welche nur mit Big Data Konzepten analysiert werden können. „Normale“ und „typische“ Nutzungsprofile von Identitäten müssen abgeleitet werden, um Nicht-normale Zugriffsmuster rechtzeitig erkennen und entsprechend reagieren zu können.

Identity & Access Governance wird in Zukunft eine zentrale Rolle in Unternehmen und insbesondere für IT-Organisationen darstellen. Wer heute noch ohne zentrale Konzepte und auf Basis von Access-Control-Listen arbeitet, wird arg ins Hintertreffen kommen. Wer die Identitäten nicht im Griff hat, der hat die Risiken nicht unter Kontrolle. Dies wurde anlässlich der European Identity & Cloud Conference 2015 von letzter Woche in München mehr als deutlich. Mit einem zeitgemässen Identity & Access Management kann dem Business ein Marktvorsprung geschaffen werden. Einkaufen lässt sich die Lösung nicht – obschon eine Vielzahl von robusten Werkzeugen zur Unterstützung bereit stehen. Auch hier gilt: A fool with a tool is still a fool.