„Informationen“ sind die Währung des einundzwanzigsten Jahrhundert. Noch nie wurden so viele Daten von Kunden, Märkten und Produkten gesammelt wie heute. Mit den Sozialen Medien, beim Einkauf und unserem Verhalten im Internet hinterlassen wir enorme Datenmengen, welche mit Big Data Konzepten analysiert werden, um nutzenbringende Trends ableiten und neue Angebote Zielpersonen genau unterbreiten zu können.

Mit der Verschmelzung der digitalen Kommunikationsnetze mit den Energie-Netzen und dem GPS-Netz entsteht heute ein gigantisches Internet, in dem alles mit allem verbunden wird. Das Internet-der-Dinge (IoT, internet of things) wird den Kampf um Informationen noch weiter anheizen. Geschwindigkeit und Automation werden viele der heute noch durch verschiedene händisch aufbereiteten und bereitgestellten Dienstleistungen wegrationalisieren.

Der Trend, Informationsverarbeitung nicht mehr vollständig selber zu tun, sondern Infrastruktur- und Softwareleistungen direkt aus der Cloud zu beziehen, hat sich längst durchgesetzt. Rein betriebswirtschaftlich lässt sich das Aufrechterhalten von eigenen Datenzentren nicht mehr rechtfertigen. Die Chancen für das Business sind einfach zu gross, um auf die Skaleneffekte, die Vermeidung von hohen Investitionsprojekten und tiefen Betriebskosten verzichten zu wollen. Bliebe da nicht die stete Frage nach der Gewährleistung der Datensicherheit und des Datenschutzes.

Es ist ein Mythos zu glauben, die Daten können in der Cloud nicht geschützt werden. Ein weiterer Mythos ist, dass es unmöglich sei, den Zugriff der Daten in der Cloud zu kontrollieren. Beides ist nachweislich falsch und führt zur trügerischen Sicherheit, wenn alles im eigenen Keller hinterlegt ist. In Tat und Wahrheit bieten heute viele Cloud-Anbieter höhere Sicherheitsstandards, als die meisten Organisationen, welche sich gegen jegliche Auslagerung wehren. Unabhängig davon, ob die Daten in der Cloud, auf mobilen Geräten der Mitarbeiter oder in der vermeintlich sicheren Umgebung im Untergeschoss des eigenen Unternehmens lagern: sie müssen hinsichtlich Vertraulichkeit, Verfügbarkeit und Integrität geschützt werden. Durch die globale Vernetzung und nun noch verstärkt durch die fast vollständig und in Echtzeit im Netzverbund ablaufenden Geschäftsprozesse zwischen Kunden, Unternehmen und deren Lieferanten lässt sich die Forderung nach Sicherheit nicht einfach so abgrenzen. Zu viel steht auf dem Spiel. Die Zahl der Hackerangriffe auf die unvermindert hohe Zahl an Schwachstellen in Standardsoftware nimmt ungebremst zu.

Nicht nur Unternehmen, ganze Volkswirtschaften sind solchen Bedrohungen ausgesetzt. Informations- und Cybersicherheit sind heute zentrale Themen in Unternehmen und in der Politik. Die soziale Vernetzung im privaten wie auch im geschäftlichen Leben verlangt ein grundsätzlich sensibles Umgehen mit Daten und Systemen. Bewusstsein und konkretes Wissen über die Gefahren gehören heute als Voraussetzung dazu, um sich, das Unternehmen und andere nicht unnötigen Risiken auszusetzen. Die weigernde Haltung: „bei mir kommt Cloud nicht ins Haus“, hilft hier wenig.

ENISA Cloud Certification Schemes Metaframework

Cloud-Provider und Cloud-Kunden können aber selber viel dazu beitragen, dass die Sicherheit in mobilen Geräten und Daten in der Cloud erhöht werden kann. ENISA (European Union Network Information Security Agency) hat Ende Januar 2015 das „Cloud Certification Schema Metaframework“ veröffentlicht. Dieses Metaframework basiert auf ca. 30 generischen Cloud Security Controls (auf Basis ISO27001, ISO27018 sowie Länderspezifischen Vorgaben der EU) und bietet eine gute Grundlage, um eine aus heutiger Sicht sichere Datenverarbeitung in der Cloud durchzuführen.

Interessant ist auch das Online-Tool für Cloud-Einkäufer, welches zumindest hilft, die richtigen Fragen bei der Auswahl von Cloud-Anbietern zu stellen. Für Cloud-Provider hat ENISA ein Mapping der heute verfügbaren Zertifizierungs-Möglichkeiten erstellt, welche für Cloud-Kunden relevant sein werden.

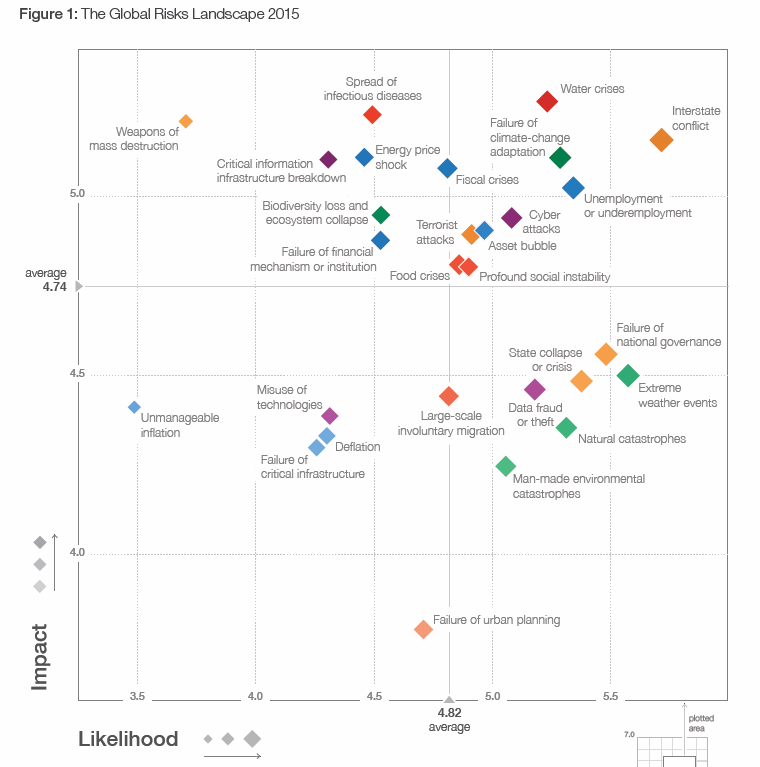

Gemäss WEF sind Cyberattacks ist die Bedrohung Nummer 1 in der IT

Anlässlich des World Economic Forums 2015 in Davos wurden „Cyberattacken“ als eine der 10 wahrscheinlichsten Risiken für die Welt von heute betrachtet (Global Risks 2015 – Executive Summary WEF PDF). Durch die heutige Durchdringung von Netzwerken im privaten wie auch öffentlichen Leben herrscht eine latente Bedrohung durch betrügerische und kriminelle Kräfte, welche Lücken in der Sicherheit und im sorglosen Verhalten der Menschen schamlos ausnutzen und ganze Computersysteme sabotieren. Daten sind das Gold für Cyberkriminelle. Lesen Sie dazu den Artikel der NZZ.

Angesichts der neuen Herausforderungen ist die Sicherung unternehmens- und verwaltungsrelevanter Prozesse und Daten inzwischen ein strategisches Thema. Durch Einzelmassnahmen wie beispielsweise die Installation eines einfachen Antivirenprogramms allein lässt sich dies nicht abdecken. Es ist heute nicht mehr eine Frage, „ob“ man angegriffen wird, sondern „wann“. Nur ein umfassender, ganzheitlicher Ansatz, der alle Schutzmassnahmen integriert, gewährleistet Funktion und Sicherheit von Geschäfts- und Verwaltungsprozessen nachhaltig.

Die Amerikaner sind uns hier einen Schritt voraus. Man hat erkannt, dass die Gefahren nicht bloss nur Einzelfirmen oder Personen betreffen, sondern ganze Volkswirtschaften gefährden können. Dazu mag der Datenklau bei Sony der berühmte Tropfen gewesen sein, welcher das Fass zum Überlaufen brachte. Mit dem neuen Gesetz, welches die Aktivitäten der Cybersecurity nun national koordinieren, ist ein starkes Signal gesetzt worden. In der Schweiz und im übrigen Europa scheint man die Lösung des Problems noch zu erforschen und zwischenzeitlich den Technikern alleine zu überlassen.

Was ist Cybersecurity?

Nun geht es aber nicht darum, in Unternehmen einen veritablen Abwehrkrieg einzurichten. Vielmehr ist auch Cybersecurity als menschliche Handlungen oder Unterlassungen zu betrachten, welche die Sicherheits-Disziplin zu einer normalen Management-Aufgabe macht. Der Begriff „Cyber“ wird oft sehr breit verwendet. Für die Betrachtung in Unternehmen ist es wichtig, dass man sich auf eine bestimmte Sichtweise beschränkt, um das Handlungsfeld besser definieren zu können. Cybersecurity umfasst alles, was Unternehmen und Einzelpersonen vor vorsätzlichen Attacken, Verletzungen und daraus resultierenden Folgen schützt.

Das grössere Feld im Bereich Cybersecurity umfasst alle opportunistischen Angriffe, welche mit der Verwendung von einfachen, aber wirkungsvollen Strategien und Werkzeugen bekämpft werden können. Diese Art von Bedrohungen wird in der Fachsprache als „Advanced Persistent Threats“ (APTs) bezeichnet, was eine Art hochentwickelte und hartnäckige Gefahr darstellt und auch unter dem Begriff Cyberkriegsführung bekannt ist

Cybersecurity ist eine neue Management-Disziplin

Unabhängig davon, dass der Begriff unterschiedlich verwendet wird, sollte Cybersecurity auf alle anderen Aspekten der Informationssicherheit im Unternehmen ausgerichtet werden. Dies beinhaltet insbesondere die Governance, das Management sowie die Qualitätssicherung. Aus dieser Sicht ist der Sicherheitsbegriff eher systemisch als Querschnittsfunktion zu betrachten, in welcher Sicherheit nicht in einem statischen Umfeld angesiedelt ist, sondern vielmehr einen permanenten Übergangszustand mit fortlaufender Wartung und kontinuierlicher Verbesserung vorfindet, um alle Anforderungen der Stakeholder zu erfüllen.

Neue Trends in der Technologie, der Mobilität und der weiteren Zunahme der Vernetzung von Daten und Systemen bedingen, dass das Thema Cybersecurity permanent auf der Agenda des Top-Managements erscheinen muss sowie auf allen Hierarchiestufen des Unternehmens adressiert wird. Cybersecurity ist einerseits ein Teilgebiet der allgemeinen Informations-Sicherheit – hat aber ganz spezifische Facetten, weshalb es dazu auch ausgebildete Profis braucht.

Der Cybersecurity-Professional muss ein hohes Mass an Situationsbewusstsein haben. Diese Art von Bewusstsein braucht Zeit, um sich in einer Organisation zu etablieren, denn es entwickelt sich meist nur durch Erfahrung innerhalb einer bestimmten Unternehmung. Jede Organisation hat ihre eigene Kultur, was bedeutet, dass die Bedingungen von Unternehmen zu Unternehmen variieren können. Daher ist es entscheidend, dass Cyber-Spezialisten sich ein Bewusstsein für die Umwelt entwickeln, in der sie arbeiten müssen.

Ausbildungen für Cybersecurity-Spezialisten sind bereits heute verfügbar. ISACA ist hier wieder Vorläufer und bietet eine Reihe von Ausbildungen an – von Grundlagen bis hin zum Implementations-Spezialisten. APMG International wird die Akkreditierungen sowie die Durchführung von Personenzertifizierungen übernehmen (Presserelease). Die Glenfis wird als eine der ersten Organisationen diese Trainings anbieten.

Cybersecurity Management auf Basis von COBIT 5

Cybersecurity muss fester Bestandteil des Informationssicherheits-Konzepts werden. Die strategische Ausrichtung muss mit den operativen Praktiken und Aktivitäten im Tagesgeschäft gekoppelt werden, damit Cybersecurity in einem Organisationskontext durchgeführt und gepflegt werden kann. COBIT 5 eignet sich dafür mit der Enabler-Struktur sehr gut. Auf Basis der Enabler können gezielte und zusätzliche Sicherheitskontrollen eingerichtet werden, welche sich auf die Cybersecurity konzentrieren.

Cybersecurity-Kontrollen im Rahmen des allgemeinen Informationssicherheits-Managements adressieren vielfältige Risiken. Diese können sich auf einzelne Schwachstellen beziehen oder aber auf eine grössere Risikokategorie bezogen werden. Dabei können abhängig von Design der Kontrolle einer oder mehrere COBIT 5 Prozesse betroffen sein. Oft sind Kontrollen auch voneinander abhängig, wie beispielsweise Kontrollen auf organisatorischer Ebene entsprechen den technischen Lösungen, welche diese Kontrollen unterstützen. Wenn man davon ausgeht, dass ein Cyber-Angriff über mehrere Stufen erfolgt, dann sollten auch entsprechende Cybersecurity-Kontrollen auf diesem Weg existieren. Das Ziel der Cybersecurity ist, festzustellen ob die bestehenden Kontrollen im Hinblick auf tatsächliche Angriffe, Verletzungen und Störungen wirksam sind.

Sobald die bestehenden Kontrollen identifiziert, und kategorisiert worden sind, ist es sinnvoll, diese mit den spezifischen COBIT 5 Prozessen des Informationssicherheits-Managements abzugleichen:

- APO13 Managen der Sicherheit: Einbetten der Cybersecurity als Teil des ISMS

- DSS05 Managen von Sicherheitsservices

| COBIT 5 Prozess | Beschreibung | Anwendung für Cybersecurity |

| APO13.01 Einrichten und Pflegen eines ISMS | Ein ISMS errichten und pflegen, das einen standardisierten, formalen und kontinuierlichen Ansatz für das Sicherheitsmanagement von Informationen bereitstellt, und das sichere Technologie- und Geschäftsprozesse ermöglicht, die an den Geschäftsanforderungen und am Sicherheitsmanagement des Unternehmens ausgerichtet sind. | •Einbettung der Cybersecurity-Kontrollen in ein Gesamt-ISMS •Schnittstellen zwischen Cybersecurity-Kontrollen und allgemeine (ISMS-bezogene) Sicherheitskontrollen definieren |

| APO13.02 Definieren und Managen eines Plans zur Behandlung von Informationssicherheitsrisiken | Einen Informationssicherheitsplan führen, in dem beschrieben wird, wie das Informationssicherheitsrisiko zu managen und an Unternehmensstrategie und Unternehmensarchitektur auszurichten ist. Stellen Sie sicher, dass Empfehlungen für die Implementierung von Sicherheitsverbesserungen auf genehmigten Business Cases basieren und als fester Bestandteil der Service- und Lösungsentwicklung implementiert und anschließend als fester Bestandteil des Geschäftsbetriebs umgesetzt werden. | •Identifizierung und Kategorisierung von Cybersecurity-bezogenen Risiken und Massnahmen-Optionen •Integration der Cybersecurity-Risiko-Massnahmen in einen übergeordneten Informationssicherheitsplan •Einen Business Case erstellen und die Massnahmen rechtfertigen •Identifizieren und Auflisten etwaiger Kontrollen und Einarbeitung in den Informationssicherheits-Risiko und -Massnahmenplan |

| APO13.03 Überwachen und Überprüfen des ISMS | An der Notwendigkeit der kontinuierlichen Verbesserung der Informationssicherheit festhalten, und regelmässig deren Vorteile kommunizieren. Daten zum ISMS sammeln und analysieren, und dessen Effektivität verbessern. Nicht konforme Abweichungen beheben, um deren Wiederholung zu vermeiden. Eine Kultur fördern, in deren Mittelpunkt Sicherheit und kontinuierliche Verbesserung stehen. | •Definieren eines kontinuierlichen Verbesserungsprozesses für Cybersecurity •Definition eines Mechanismus zur Gap-Analyse zwischen Cybersecurity-Risiken und vorhandenem Massnahmenplan •Integration in den organisatorischen Change Management-Prozess •Integration der kontinuierlichen Verbesserungen in die Kontrollsätze des Unternehmens |

| DSS05.01 Einrichten eines Schutzes vor Malware | Unternehmensweit vorbeugende, aufdeckende und korrektive Maßnahmen (insbesondere aktuelle Sicherheitspatches und Viruskontrollen) implementieren und pflegen, um Informationssysteme und Technologien vor Malware zu schützen (wie z. B. Viren, Würmer, Spyware, Spam). | •Implementieren von Entdeckungs- und Reaktionsverfahren beim Auftreten von Attacken •Implementieren von Verfahren zur Mustererkennung von Attacken •Integration eines analytischen Vorgehens, um Malware zu erkennen |

| DSS05.02 Managen der Netzwerk- und Konnektivitätssicherheit | Sicherheitsmassnahmen und entsprechende Managementverfahren anwenden, um Informationen unabhängig von der verwendeten Konnektivitätsmethode zu schützen. | •Identifikation von bestehenden Kontrollen (interne oder externe Tools) für Netzwerk-Überwachung •Festlegen eines angemessenen Ansatzes zum Schutz aller Netzwerkschichten und Topologien •Identifizieren von potenziellen Einbruchstellen (Netzwerk-Vulnerabilities) und Vergleichen mit bestehenden Kontrollen |

| DSS05.03 Managen der Endpunktsicherheit | Sicherstellen, dass Endpunkte (wie Laptops, Desktops, Server sowie sonstige mobile Geräte, Netzwerkgeräte oder Software) mindestens den Sicherheitsanforderungen genügen, die für die verarbeiteten, gespeicherten oder übertragenen Informationen definiert sind. | •Kategorisierung der Endpunkte und der damit verbundenen Kontrollen •Identifikation aller potenziellen Einbruchsstellen auf allen Ebenen (technisch, sozial etc.) •Analyse der Attraktivität des potenziellen Ziels für jeden Endpunkt •Vergleichen mit bekannten Vorkommnissen von Angriffen |

| DSS05.04 Managen von Benutzeridentität und logischem Zugriff | Sicherstellen, dass alle Benutzer entsprechend ihrer geschäftlichen Anforderungen Zugriffsrechte auf Informationen besitzen. Stimmen Sie sich mit Geschäftseinheiten ab, die ihre eigenen Zugriffsrechte innerhalb von Geschäftsprozessen verwalten. | •Anpassen der Geschäftsanforderungen im Einklang mit dem Need-to-Know-Prinzip (geringste notwendige Rechte) •Ausrichten des Identity Managements auf das ausgewählte Governance-Modell •Identifikation von potenziellen Angriffspunkten aus sozialer und technischer Sicht •Bestehende Kontrollen hinsichtlich Gewaltentrennung und Vier-Augen-Prinzip sicherstellen •Szenariobasierte Analyse des Potenzials für Cyberkriminalität und Cyberkriegsführung auf Basis des Identitätsdiebstahls und/oder -missbrauch |

| DSS05.05 Managen des physischen Zugriffs auf IT-Betriebsmittel | Verfahren zum Gewähren, Begrenzen und Widerrufen von Zutrittsrechten zu Grundstücken, Gebäuden und Bereichen in Abhängigkeit von den jeweiligen Geschäftserfordernissen definieren und implementieren, wie z. B. Notfälle. Der Zutritt zu Grundstücken, Gebäuden und Bereichen sollte begründet, genehmigt, protokolliert und überwacht werden. Dies sollte für alle Personen gelten, die das Grundstück betreten, wie z. B. Mitarbeiter, Aushilfen, Kunden, Anbieter, Besucher oder sonstige Dritte. | •Überprüfen der bestehenden physischen Kontrollen in Verbindung mit dem Identitätsmanagement •Definition von Hintergrundskontrollen für Einzelpersonen, welche Zugang zu sensiblen Bereichen benötigen – insbesondere für temporäre Mitarbeiter und Besucher •Überprüfung der Kontrollen auf potenzielle betrügerische Absprachen oder Unterwanderung •Durchführung von Log-Analysen zur Überprüfung der Praktiken •Definition von angemessenen Stichproben/Prüfroutinen |

| DSS05.06 Managen von sensiblen Dokumenten und Ausgabegeräten | Geeignete physische Sicherheitsvorkehrungen, Buchhaltungspraktiken und Bestandsmanagement-Verfahren für sensible IT-Betriebsmittel einrichten, z. B. Sonderformulare, übertragbare Titel, zweckgebundene Drucker oder Sicherheits-Token. | •Einen Inventar-Katalog von sensitiven Dokumenten und Geräten erstellen •Identifizierung von bestehenden Kontrollen für physischen Zugang, Nutzung und Freigabe •Überprüfung des Prozesses für Sicherheits-Token-Management (Ausgabe, Überwachung, Entsorgung) |

|

DSS05.07 Überwachen der Infrastruktur zur Ermittlung sicherheitsrelevanter Ereignisse |

Einbrucherkennungs-Tools einsetzen und die Infrastruktur überwachen, um sie vor unberechtigtem Zugriff zu schützen. Sicherstellen, dass sämtliche Ereignisse in die allgemeine Ereignisüberwachung und in das Störungsmanagement einfliessen. | •Identifikation und Kategorisierung aller bestehenden Kontrollen über die Behandlung von Einbrüchen (Intrusion) – inklusive deren technische Erkennung, Mustererkennung durch das Personal, Berichtswesen und Eskalation •Überprüfen, ob Kontrollen zur Erkennung von nicht standardisierten Einbruchstechniken vorhanden sind |

Das Schlüsselelement ist Vertrauen

Die kritischen Barrieren für Cloud-Services sind Sicherheits- und Datenschutzbedenken. Cloud-Anwender und -Kunden können in Service Level Agreements (SLAs) festhalten, dass der Cloud-Serviceprovider gewisse Kontrollziele einhalten muss. Letztlich kommt es aber immer auf das Schlüsselelement des Vertrauens an, das ein Kernelement im Cloud Computing-Geschäftsmodell ist. Wenn das Vertrauen fehlt, dann können noch so viele Kontrollen definiert werden – die Bedenken würden nicht gemildert. Vertrauen heisst jedoch nicht, sich blind und sorglos zu geben. Das Vertrauen muss erarbeitet werden durch Kennen der Sachlage und durch Wachsamkeit in der Cyberlandschaft.

Vielen Dank für diesen Beitrag zum Thema Cybersecurity. Gut zu wissen, dass auch Cloud-Provider und Cloud-Kunden selber viel dazu beitragen können, dass die Sicherheit in mobilen Geräten und Daten in der Cloud erhöht werden kann. Ich denke aber auch die Sicherheit in der realen Welt sollte nicht unterschätzt werden, auch deshalb haben wir jetzt eine Security-Firma für unser Unternehmensgelände angestellt.

Ich finde es faszinierend, welche Auswirkungen die Pandemie auf den Bereich der IT-Sicherheit auch hat(te), und welche Faktoren da alles hineinspielen. Jetzt, wo die meisten zumindest zeitweise im Home-Office arbeiten, ist Cybersecurity nicht mehr nur Thema für Unternehmen selbst, sondern auch ihre einzelnen Mitarbeiter und deren Setups. Danke für euren ausführlichen Beitrag.

Es ist unbestreitbar, dass die Digitalisierung unseres Alltags enorme Datenmengen generiert und deren Sicherheit eine zunehmend wichtige Rolle einnimmt. Mit dem Aufkommen des Internet der Dinge (IoT) werden die Herausforderungen für Sicherheitsdienste noch komplexer. Die Entscheidung, auf Cloud-Services zurückzugreifen, birgt enorme Chancen für Unternehmen, jedoch ist die Sicherheit der Daten dabei von entscheidender Bedeutung. Es ist beruhigend zu wissen, dass Organisationen wie ENISA Richtlinien und Tools bereitstellen, um die Sicherheit in der Cloud zu gewährleisten und das Vertrauen zwischen Anbietern und Kunden zu stärken.