Die neue Datenschutzverordnung der EU macht derzeit viele Unternehmen recht nervös. Und die, welche noch nicht nervös sind, unterschätzen die Auswirkungen auf die Geschäfts- und Verarbeitungsprozesse enorm – oder haben tatsächlich ihre Hausaufgaben bereits gemacht. Letzteres ist für mittelständische und grosse Unternehmen meistens nicht wirklich der Fall, weil die Komplexität in den Geschäftsbeziehungen, die immer vernetzteren Supply-Chains und die agilen Veränderungen zwangsläufig zu mangelnder Transparenz führt. Basis Informationen zu GDPR findet Ihr in meinem Fachartikel (Download-Link) und hier in seiner deutschen Übersetzung (link).

Derzeit ist insbesondere für Anwälte und Rechtsberater eine Goldgräberstimmung ausgebrochen. Händeringend werden Juristen gesucht, um die Bedeutung und Auswirkung der in den 11 Kapiteln aufgeführten 99 Artikel mit hunderten von spezifischen Anforderungen für das eigene Unternehmen zu verstehen. Es bestehen viele Fragestellungen, wie beispielsweise:

- Welche konkreten Daten sind denn nun vom Datenschutzgesetz erfasst?

- Wen betrifft die Verordnung überhaupt?

- Was versteht man unter pseudonyme und anonyme Daten?

- Wozu brauche ich überall eine Einwilligung – oder gibt es anderweitige Rechtfertigungen?

- Wann sind die Voraussetzungen für eine wirksame Einwilligung gegeben? Welche Form muss eingeholt werden?

- Wie ist der rechtswirksame Umgang mit Minderjährigen

- Bin ich als Arbeitgeber von europäischen Mitarbeitern auch betroffen?

- Muss ich allen betroffenen Personen Zugang zu ihren Daten gewähren?

- Welche Pflichten habe ich, wenn ich zur Datenlöschung aufgefordert werde?

- Benötige ich immer einen Datenschutzbeauftragen?

- Wann genau brauche ich von der Aufsichtsbehörde eine Genehmigung?

- Wenn ich die Verarbeitung extern auslagere, was muss die Vereinbarung beinhalten?

- Was heisst «Privacy by design» konkret?

- Was muss bei Datenverlusten oder Hackerangriffen genau getan werden?

- Welche Bussen sind bei welchen Verstössen zu erwarten?

Viele Berechtigte Fragestellungen, welche genau verstanden werden müssen. Nur: mit dem Verständnis alleine, sind noch keine Massnahmen umgesetzt, welche die Anforderungen erfüllen.

Es reicht bei weitem nicht, juristisch ausgeklügelte «Geschäftsbedingungen» zu formulieren, welche man dann ganz elegant in die zu akzeptierenden AGB’s hinterlegt, welche von unbedarften Nutzern einfach weggeklickt werden. Das neue Datenschutzgesetz zielt auf die Prozesse in den Unternehmen ab. Überall wo Daten erhoben, verarbeitet, gespeichert, weitergeleitet und aufbewahrt werden, gelten diese Regeln. Zwar überall nur dort, wo es sich um «natürliche Personen bezogene Daten» handelt. Dies ist derzeit eine der Grundaufgaben vieler Juristen, mit den Unternehmen zu untersuchen, wo denn nun überall diese besonders schützenswerten Daten sind.

Nun, da muss man gut verstehen, dass der Begriff «Privacy» viel weiter gefasst wurde. Überall dort, wo ein Transaktionen mit einer Kennung eines Kunden, Mitarbeiters, Web-Besuchers in Verbindung gebracht werden können, gelten grundsätzlich als betroffene Daten. Ich gehe grundsätzlich davon aus, dass praktisch alle Daten, oder zumindest die meisten Daten eines Unternehmens sich mit Personen in Verbindung lassen bringen. Jetzt für genau diese Daten ein Umfeld zu bauen, welches eine Sonderbehandlung erfährt im Unternehmen, ist aus meiner Sicht letztlich nicht effizient und nicht zielführend. Besser wäre, grundsätzliches Verhalten und Prozesse im Umgang mit allen Daten zu etablieren. Ob die Daten «Privacy» relevant sind oder nicht, kann mit einem Attribut im Informations-Modell deklariert werden.

Transparenz ist die Grundlage für ein Datenschutz-Management-System DSMS

Datenschutz ist nicht gleichzusetzen mit Sicherheit oder Gewährung der Vertraulichkeit. Während Informationssicherheit sich um den Schutz der Informationen, deren Verfügbarkeit, Integrität und unbefugtem Zugriff kümmert, geht es bei Privacy oder Datenschutz um die Rechte der betroffenen Person. Er hat Rechte auf Transparenz, auf Vergessen und Löschung, auf Herausgabe der Daten und auf Übertragung an eine andere Unternehmung. Er hat das Recht, jederzeit seine Zustimmung zur Verarbeitung zu widerrufen und rechtzeitig bei Verstössen informiert zu werden.

Diese Rechte lassen sich nicht mit einer Firewall oder einem Virenschutz gewährleisten. Wie schon gesagt, kann man die Rechte nicht mit einem Vertrag wegbedingen. Das sind Grundrechte eines jeden Bürgers. Aktuell mit der EU-DSGVO. In der Schweiz wird es das Datenschutzgesetz sein. Und andere Länder werden nachziehen.

Was liegt näher, als ein grundsätzlich den Bestimmungen entsprechenden Governance-Systems aufzubauen, welches für den Umgang mit aller Daten und Informationen entspricht. Aus Privacy-Sicht braucht es dazu ein Datenschutz-Management-System (DSMS). Darin sind alle dokumentierten und implementierten Prozesse, Regelungen und Massnahmen hinterlegt, welche den datenschutzkonformen Umgang steuern

Ein Grundprinzip ist dabei Transparenz. Ich muss wissen, wo überall in meinem Unternehmen und in der gesamten Supply-Chain die Daten verarbeitet und gespeichert werden. Letztlich muss ich dies auf die physische Datenbank – wo immer diese auch steht – transparent dokumentiert haben. In die Cloud – aus den Augen aus dem Sinn – reicht nicht. Als Unternehmen bin ich der «Controller» und damit der Verantwortliche.

Ich muss also Transparenz über alle Applikationen, Systeme, Netzwerke, beteiligte Supplier sowie den Datenfluss verstehen und dokumentieren. Auch wenn ich die persönlichen Daten der Kunden, Mitarbeiter in einem besonders geschützten CRM hinterlegt habe, sind die meisten Daten pseudonymisiert mit einem Schlüssel zuordnungsbar. Damit gelten auch diese Daten als schützenswert.

Eine Möglichkeit zu Erlangung dieser Transparenz ist die OBASHI-Methode (link).

Letztlich ist es in der Verantwortung des Unternehmens, diese Transparenz zu haben und zu dokumentieren. Ohne diese Transparenz fehlt dem Unternehmen die Beweisführung, der ordentlichen Verarbeitung und der Einhaltung der Regelungen. Die angedrohten Bussen lassen aufhorchen: 4% des jährlichen Weltumsatzes – das kann für einen grossen Konzern schnell mal hunderte von Millionen Euro ausmachen. Hat also eine gewisse Signifikanz,

Wie kann COBIT 5 helfen, die EU-DSGVO Compliance zu gewährleisten

COBIT 5 (COBIT 5 ist da) ist das international anerkannte Framework für Governance in der Unternehmens-IT. Was liegt näher, als COBIT zum Leitfaden für die Umsetzung der Datenschutzverordnungen heranzuziehen?

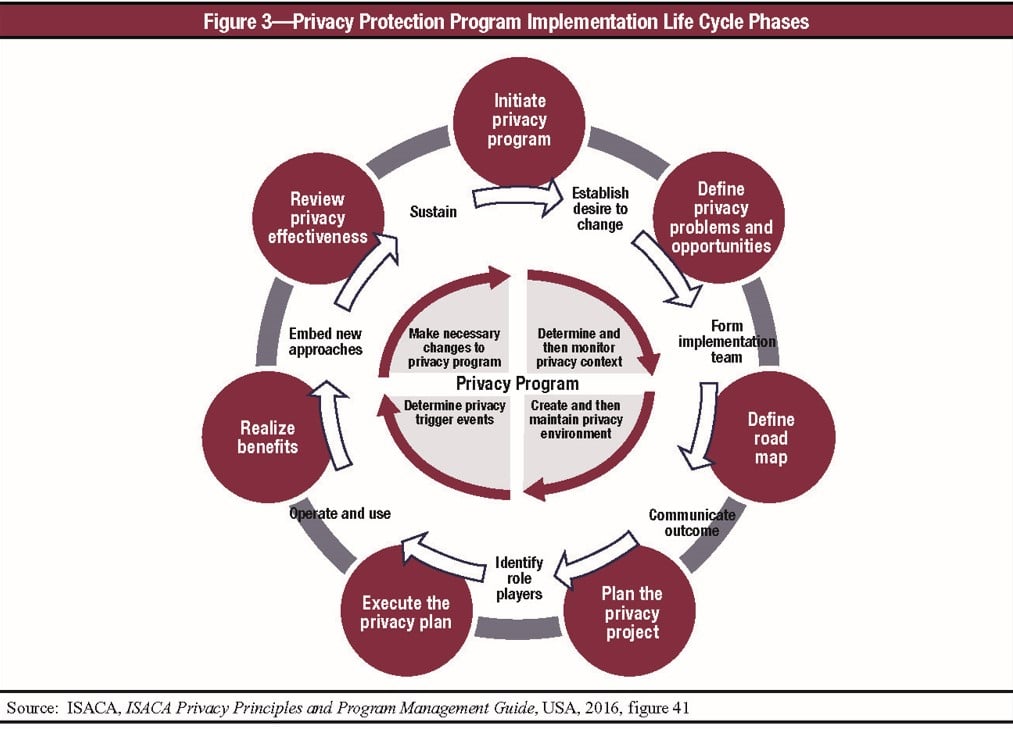

ISACA, als Owner von COBIT hat eine Arbeitsgruppe ins Leben gerufen, um die Umsetzung von GDPR, respektive der EU-DSGVO mit COBIT 5 zu unterstützen. Zwei zentrale Leitfäden sind bereits publiziert worden:

- ISACA Privacy Principles and Program Management Guide (link)

- Implementing a Privacy Protection Program: Using COBIT 5 Enablers With the ISACA Privacy Principles (link)

Das ISACA Privacy Protection Programm fusst auf folgenden 14 Grundsätzen:

- Grundsatz 1: Wahl und Zustimmung

- Grundsatz 2: Legitime Zweckbestimmung und Gebrauchsbegrenzung

- Grundsatz 3: Persönliche Information und sensibler Informationslebenszyklus

- Grundsatz 4: Genauigkeit und Qualität

- Grundsatz 5: Offenheit, Transparenz und Bekanntmachung

- Grundsatz 6: Individuelle Teilnahme

- Grundsatz 7: Rechenschaftspflicht

- Grundsatz 8: Sicherheitsvorkehrungen

- Grundsatz 9: Überwachung, Messung und Berichterstattung

- Grundsatz 10: Vermeidung von Schaden

- Grundsatz 11: Dritt- / Lieferantenverwaltung

- Grundsatz 12: Verletzungsmanagement

- Grundsatz 13: Sicherheit und Privatsphäre durch Design

- Grundsatz 14: Freier Informationsfluss und legitime Beschränkung

Die Datenschutzverordnung zielt insbesondere auf die Prozesse im Unternehmen ab. Hierzu gibt es eine Reihe von Schlüsselbereichen, welche mit Hilfe von COBIT 5 adressiert werden können.

Definition von High-Risk Daten und Impact Assessment

Unternehmen kommen nicht umhin, ein Datenschutz Impact Assessment durchzuführen. Es muss transparent sein, wo exakt die Daten von EU-Bürgern tangiert werden und wie die Risiken hierzu im Unternehmen bearbeitet werden. Grundsätzlich muss diese Beurteilung bei jeder Änderung oder Hinzufügung von neuen Services erfolgen.

Folgende Prozesse von COBIT 5 sind hierbei zu berücksichtigen:

- EDM02 – Sicherstellen der Lieferung von Wertbeiträgen

- APO11 – Managen der Qualität

- APO12 – Managen der Risiken

- APO13 – Managen der Sicherheit

- DSS05 – Managen von Sicherheits-Services

- DSS06 – Managen von Geschäftsprozess-Kontrollen

Schutz der Verarbeitung und Speicherung der Daten

Die Daten, insbesondere die Datenschutz-relevanten Daten müssen bezüglich Transparenz und dem Zweck der Verarbeitung analysiert werden. Der Zweck muss klar definiert sein und «vernünftige» Schutzmassnahmen müssen eingerichtet werden. Was auch immer als «vernünftig» anerkannt wird, ist derzeit nicht festgeschrieben. Man kann davon ausgehen, wenn Verletzungen vorliegen, sind die Massnahmen wohl nicht genügend «vernünftig» gewesen.

Folgende Prozesse von COBIT 5 sind hierbei zu berücksichtigen:

- APO01 – Managen des IT-Management Frameworks

- APO02 – Managen der Strategie

- APO03 – Managen der Unternehmens-Architektur

- APO10 – Management der Supplier

- BAI01 – Managen von Programmen und Projekten

- BAI02 – Managen der Definition von Anforderungen

- BAI03 – Managen der Lösungsidentifizierung und Lösungsbau

- BAI04 – Managen von Verfügbarkeit und Kapazität

- BAI06 – Managen von Änderungen

- BAI07 – Managen der Abnahme und Überführung von Änderungen

- BAI08 – Managen von Wissen (Knowledge Management)

- BAI09 – Managen von Betriebsmitteln

- BAI10 – Managen der Configuration

Einwilligung, Portabilität, Zugriffsrecht und Recht des Vergessens

Jede einzelne natürliche Person muss zum Zweck und zur eigentlichen Verarbeitung seine Zustimmung geben. Er hat jederzeit das Recht, zu erfahren, wo und zu welchem Zweck seine Daten verarbeitet werden. Er kann auch verlangen, dass seine Daten zu einem anderen Unternehmen – zur Konkurrenz zum Beispiel – übertragen wird. Oder dass seine Daten gelöscht werden.

Dies sind alles Use-Cases, für welche entsprechende Prozesse eingerichtet sein müssen. Folgende Prozesse von COBIT 5 sind hierbei zu berücksichtigen:

- EDM05 – Sicherstellen der Transparenz gegenüber Anspruchsgruppen

- APO01 – Managen des IT-Management Frameworks

- APO08 – Managen von Beziehungen

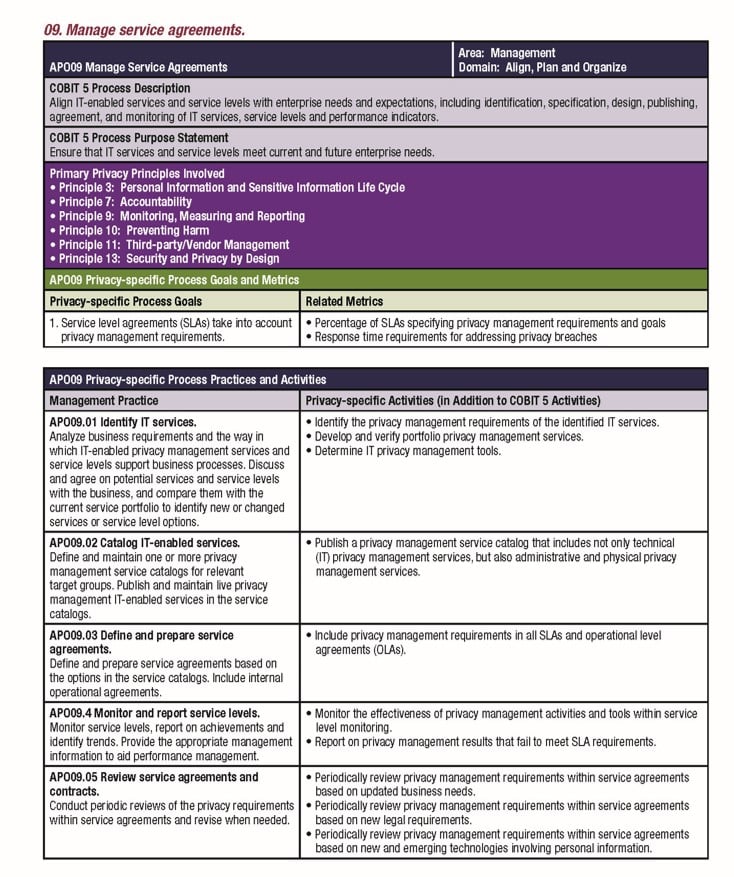

- APO09 – Managen von Service Vereinbarungen mit Kunden

- APOI10 – Managen der Supplier

- BAI08 – Managen von Wissen (Knowledge Management)

Folgendes Beispiel zeigt anhand des Prozesses APO09 – Managen von Service Vereinbarungen die Datenschutz-Spezifischen Prozess-Ziele mit entsprechenden Metriken, sowie die Datenschutz-spezifischen Management Praktiken und zugehörigen notwendigen Aktivitäten:

Benennung eines Datenschutzbevollmächtigten

Es braucht in den Unternehmen ein Datenschutzbevollmächtigter, welcher die Übersicht und Kontrolle der Datenschutzrelevanten Prozesse hat. Er bietet auch das für alle betroffenen Personen verpflichtende «menschliche Gehör». Es lässt sich nicht alles hinter Automatismen und Computerprogrammen abwickeln.

Folgende Prozesse von COBIT 5 sind hierbei zu berücksichtigen:

- EDM01 – Sicherstellen der Einrichtung und Pflege des Governance-Frameworks

- APO07 – Managen des Personals

- BAI05 – Managen der Ermöglichung organisatorischer Veränderungen (Organisational Change)

Informationspflicht bei Datenschutzverletzungen

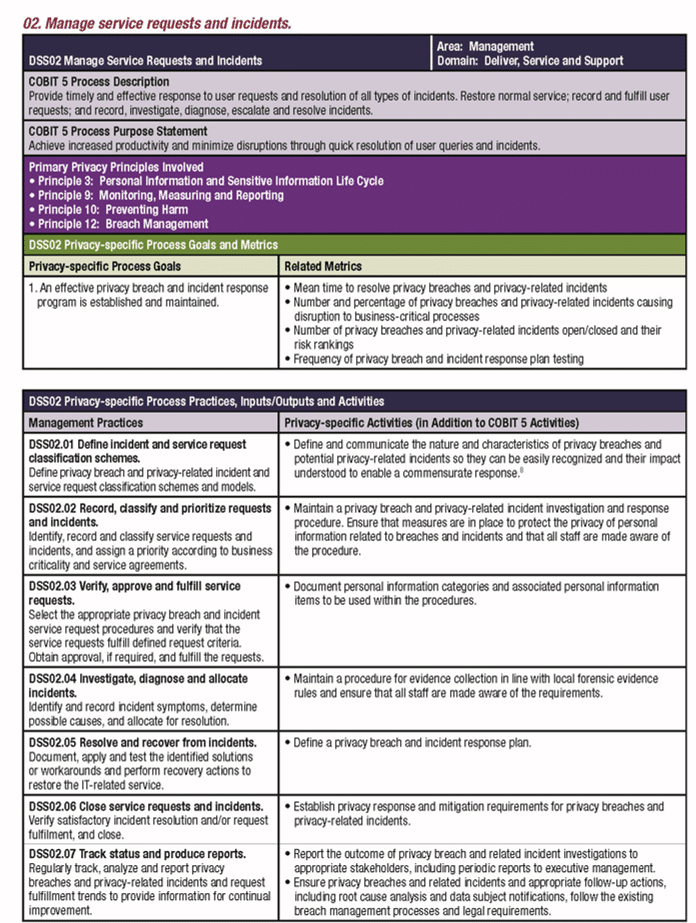

Jede Verletzung des Datenschutzes muss innerhalb von 72 Stunden an die Datenschutzbehörde mitgeteilt werden. Wenn ein erhöhtes Risiko für die Verletzung des Datenschutzes vorliegt, müssen sogar die Betroffenen informiert werden.

Diese Verletzung kann nun irgendwo auf der Supply-Chain erfolgen. Ein Hackerangriff auf ein System bei einem Unterlieferanten, ein Verlust eines USBs mit Daten etc. sind entsprechend zu melden. Ein Incident-Response-Prozess ist einzurichten und regelmässig zu testen.

Folgende Prozesse von COBIT 5 sind hierbei zu berücksichtigen:

- DSS01 – Managen des Betriebs

- DSS02 – Managen von Service Request und Incident

- DSS03 – Managen von Problemen

- DSS04 – Managen der Kontinuität (Service Continuity Management)

- DSS05 – Managen von Sicherheitsservices (Firewall, Virenschutz, IAM etc.)

- DSS06 – Managen von Geschäftsprozesskontrollen

Folgendes Beispiel zeigt anhand des Prozesses DSS02 – Managen von Service Requests und Incident die Datenschutz-Spezifischen Prozess-Ziele mit entsprechenden Metriken, sowie die Datenschutz-spezifischen Management Praktiken und zugehörigen notwendigen Aktivitäten:

Gewährleistung der Einhaltung regulatorischer Vorschriften

Das Unternehmen ist in der Pflicht, die Einhaltung der Vorschriften konstant zu überwachen und zu überprüfen. Sie muss entsprechend nach Verbesserungspotenzialen Ausschau halten und die Massnahmen kontinuierliche optimieren.

Folgende Prozesse von COBIT 5 sind hierbei zu berücksichtigen:

- APO04 – Managen von Innovationen

- APO05 – Managen des Portfolios

- APO06 – Managen von Budget und Kosten

- MEA01 – Überwachen, Evaluation und Beurteilen von Leistungen und Konformität

- MEA02 – Überwachen, Evaluation und Beurteilen des internen Kontrollsystems

- MEA03 – Überwachen, Evaluation und Beurteilen des externen Kontrollsystems

Die Sieben Kategorien des Datenschutzes, welches ein Unternehmen berücksichtigen muss

Bei der Umsetzung der Datenschutz-Vorschriften muss das Unternehmen erkennen, dass die potentiellen Bedrohungen zur Verletzung des Datenschutzes mehrere Kategorien umfasst – und dass man sich mit entsprechenden Kontrollen vorbereiten muss. ISACA identifiziert folgende sieben Kategorien (Download Link):

- Privatsphäre der Person

- Privatsphäre beim Verhalten

- Privatsphäre in der Kommunikation

- Privatsphäre von Daten und Bild (Information)

- Privatsphäre von Gedanken und Gefühlen

- Privatsphäre von Standort und Raum (Territorial)

- Privatsphäre der Assoziation

Fazit

Datenschutz ist mehrschichtig und mehrdimensional. Eine gute Governance, klare Prozesse und Verantwortlichkeiten sind die Grundpfeiler eines Datenschutzes, welches den Anforderungen der EU-DSGVO und mehr noch, den Rechten jedes einzelnen Bürgers entspricht.

Wer jetzt noch etwas nervöser geworden ist, darf ich sich gerne mit mir oder mit meinem Partnernetzwerk von Sourcing International in Verbindung setzen. Oder sich mit den Grundlagen der Datenschutzverordnung im Rahmen eines Grundlagenseminars auseinandersetzen (Link).