Im Zuge der Diskussionen um Cloud-Services, Social Media Diensten oder das Nutzen privater Geräte im Geschäftsalltag (BYOD) wird immer wieder ein Schreckensgespenst hervorgeschrien: Die Schatten-IT. Die Schatten-IT beschreibt gemäss Wikipedia informationstechnische Systeme, -Prozesse und-Organisationseinheiten, welche in den Fachabteilungen eines Unternehmens neben der offiziellen IT-Infrastruktur angesiedelt sind – jedoch ohne das Wissen des formell zuständigen IT-Bereichs. Da wird offenbar eine IT Infrastruktur mit Hard und Software eingerichtet, welche nicht den Segen der zuständigen IT Abteilung hat.

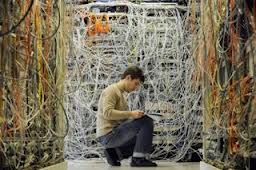

Dies fängt schon im Kleinen an, wenn beispielsweise eMails auf die private eMail-Adresse weiter geleitet wird oder Dokumente auf das private Tablet herunter geladen werden, um es dort mobiler und ungebundener zu lesen oder weiter zu bearbeiten. Es kann aber durchaus grössere Ausmasse annehmen, in dem sogar eigene Infrastrukturen aufgebaut werden, um unabhängig von der zentralen IT eigene Software-Lösungen einzurichten und zu nutzen.

Schatten-IT’s hat es immer schon gegeben. Aber mit der zunehmenden Mobilität und der einfachen Nutzung von Cloud-Services haben solche Systeme ein grosses Risiko-Potential, welches von den Unternehmensverantwortlichen nicht einfach so hingenommen werden dürfen. Wenn mit der Plug-and-Play-Mentalität fremde System an die Firmeninfrastruktur einfach so angeschlossen werden, dann sind die Daten und deren Bearbeitung nicht mehr unter der Kontrolle des Unternehmens. Durch die ungetestete und je nach Herkunft unsichere IT öffnet man die Schleusen für externe Angriffe, während man intern mit sehr viel Aufwand und Technik versucht, Schädlinge von sich fernzuhalten. Wenn Mitarbeiter das Unternehmen verlassen ist nicht klar, wie mit den Daten und Geräten umzugehen ist, welche der Mitarbeiter selbst eingebracht hat. Wird alles gelöscht – oder nimmt er die Daten einfach so mit?

Wer ist nun für die Qualität und Sicherheit verantwortlich? Wie sieht es Lizenz-rechtlich aus, wenn private Software plötzlich im Unternehmensumfeld genutzt werden? Wer haftet für Schaden, wenn durch ungesicherte private Geräte Viren- und Cyber-Attacken auf Firmendaten und –Systeme auftreten? Kann die Unternehmensleitung die Verantwortung einfach auf die Mitarbeiter abschieben, welche die Richtlinien nicht beachtet haben wenn sie gleichzeitig wegschaut oder den Zustand gewähren lässt?

Dies ist nur ein kleiner Ausschnitt von Risiken, welche ich hier nicht abschliessend aufzählen kann. Schatten-IT’s bergen aber nicht nur Gefahren für das Unternehmen. Wo es Risiken hat, hat es in aller Regel auch Chancen. Vielfach entspricht diese selbst eingerichtete IT einfach und besser den konkreten Bedürfnissen des Business und die Mitarbeiter können damit viel effizienter arbeiten als mit der Standard-Lösung der offiziellen IT. Die neue Generation von jungen Mitarbeitern ist mit dieser Technologie aufgewachsen und weiss diese auch gezielt und gewinnbringend einzusetzen.

Geschäft und Privat lässt sich nicht mehr so einfach unterscheiden. Es wird immer öfters von den Unternehmen erwartet, dass Mitarbeiter immer und überall, auch in den Ferien erreichbar bleiben. Nichtsahnend werden Daten in Dropboxes verlagert und bei irgendwelchen Internet-Cafe’s in fernen Stränden sorglos heruntergeladen ohne sich auch nur einen Gedanken an die hinterlassene Datenspur zu machen. Andererseits wollen die Leute heute auch permanent online sein und auf dem aktuellen Stand gehalten werden.

Diese Flexibilität und Bereitschaft der Mitarbeiter bringt für das Unternehmen grosse Vorteile. Deswegen wird auch nicht immer so genau hingeschaut, wie jeder einzelne das für sich sicherstellt. Obwohl es wohl schon immer schon eine Form von Schatten-IT’s gegeben hat, kann ein solches Phänomen heute nicht mehr als reines Restrisiko abgetan werden. So einfach die problemlos erwerblichen Online-Dienste in unseren Alltag vorgedrungen sind, so leicht gelangen Firmen- und Kundendaten in fremden und unkontrollierten Zugriff. Aufhalten oder gar Verhindern lässt sich der Technologietrend wohl nicht. Aber anstelle diesen Zustand zu ignorieren, sollte man alles daran setzen, diese IT aus dem Schatten zu holen und Licht in die Angelegenheit zu bringen. Jede Situation muss genau analysiert und die Probleme müssen offen angegangen werden damit die Vor- und Nachteile solcher Lösungen transparent werden.

Anstelle zu negieren, dass es solche Schatten-IT’s in der eigenen Unternehmung und Organisation gibt, sollte man offen dazu stehen und klar kommunizieren, wie damit umgegangen wird. Dazu braucht es auch etwas Mut und Durchsetzungskraft – und auch den Willen, Sanktionen durchzuziehen. Es kann dabei durchaus auch sein, dass gute Lösungsansätze akzeptiert und deren Nutzung legalisiert werden.

Längerfristig muss sichergestellt werden, dass die formelle IT den Business-Anforderungen besser entsprechen kann und als solches auch mehr den trendigen Ansprüchen im Markt genügt. Aus den Ansätzen der Schatten-IT’s lassen sich sehr wohl Konzepte ableiten und diese mit den internen Richtlinien in Einklang zu bringen. Dazu muss die interne IT agiler werden und ihre Leistungen regelmässiger mit den Fachabteilungen abstimmen. Anstelle neue Technologien zu verteufeln und mit viel Aufwand deren Anwendung zu verhindern versuchen, sollten Strategien überlegt werden, wie damit sinnvoll umgegangen werden kann. Verhindern lassen sich Trends in aller Regel nicht – aber man kann lernen damit zu leben und diese für sich zu nutzen.

Darum sollen diese Schatten-IT’s aus dem Dunkel herausgeholt werden. Mit offener Kommunikation und einer auf Veränderung ausgerichteter Governance-Struktur soll der Einsatz der eigenen Geräte geregelt und die Nutzung von Cloud-Services unter Kontrolle gebracht werden.