Cyber Security Fachexperten gehen heute davon aus, dass es nicht mehr eine Frage ist, «ob» man von einer Cyber Attacke getroffen wird oder nicht; es ist vielmehr eine Frage der Zeit, wann diese eintrifft, wie hart sie das Unternehmen trifft und ob man sie rechtzeitig entdecken kann, um den Schaden einzudämmen. Der absolute Schutz ist finanziell und technisch für kein Unternehmen realisierbar. Unternehmen müssen sich heute vielmehr darauf besinnen, wie sie als Organisation genügend widerstandsfähig werden, um drohende Cyber-Vorkommnisse einigermassen unbeschadet zu überstehen. Bei Cyber Resilience geht es also um das Managen von Risiken und das Abwägen von geeigneten Massnahmen. Es geht um die Fähigkeit, den Schaden von Cyber-Attacken rechtzeitig aufzudecken, ihn zu minimieren und sich vom Vorfall schnellst- und bestmöglich erholen zu können. Der Begriff Resilience streicht speziell hervor, dass eine ausgewogene Fokussierung auf verhindernde, aufdeckende und korrigierenden Massnahme benötigt wird. Die Ausgewogenheit der Massnahmen ist auch in Bezug auf Menschen, Prozesse und Technologien zu suchen. Gleichzeitig muss auch sichergestellt werden, dass bei den zu implementierenden Sicherheitskontrollen keine negative Auswirkung auf die Agilität und die Erreichung des angestrebten Businessnutzens entstehen.

IT Service Management (ITSM) beinhaltet demgegenüber die Steuerung und Überwachung der IT Systeme und Services, so dass diese einen Mehrwert für das Business und der Kunden liefern können. Dies beinhaltet neben vielem anderen den Betrieb eines Service Desks um Kundenanfragen und Störungen zu managen, der Planung und Abstimmung von Änderungen an IT-Systemen und Services oder auch das Verhandeln der Service Level Erwartungen und der Sicherstellung der versprochenen Qualität. Es geht also hier auch um die proaktive Planung, um die Kundenerwartungen hinsichtlich Performance, Verfügbarkeit, Sicherheit und Service Kontinuität jederzeit erfüllen zu können.

Cyber Resilience und IT Service Management haben viele gemeinsame und überlappende Themenbereiche. Trotzdem werden beide Management Disziplinen vielfach in unterschiedlichen Fachbereichen und oftmals auch isoliert behandelt. ITSM wird vielfach als eine rein operative IT-Disziplin verstanden. Andererseits ist Cyber Resilience oft eine Spezialisten-Funktion im Risiko- und IT-Security Management Bereich. Durch diese unabhängige Betrachtung der teils gleichen Themenfelder kommt es nicht selten zu Konflikten und Überschneidungen der Zuständigkeiten für die Aufgaben. Beispiele hierfür sind:

- Governance: Beim IT Service Management werden durch eine wirkungsvolle Governance die strategische Richtung, die Weisungen und Verantwortlichkeiten definiert, um IT Services so zu planen, zu designen und managen zu können, dass sie die Anforderungen der Anspruchsgruppen erfüllen. Bei Cyber Resilience stellt die Governance sicher, dass die Ansprüche der Stakeholder bezüglich der Cyber Kontrollen so umgesetzt werden, dass die Anforderungen des Business erfüllt werden können. Dies beinhaltet auch ein klares Verständnis der gesetzlichen und regulatorischen Vorschriften sowie deren Auswirkungen auf das Business und die eingesetzte Technologie. Hier kann es zu Zielkonflikten zwischen den beiden Bereichen führen: Conformance versus Performance.

- Change Management und Configuration Management: Änderungen an IT-Systemen und Services sind wichtig für Unternehmen, um mit der Entwicklung des Business mithalten zu können. Zunehmend sollen solche Changes agiler und schneller erfolgen, ohne dabei die Stabilität zu gefährden. Gleichzeitig sollen mit Änderungen keine Sicherheitskontrollen ausgehebelt oder neue Einfallslöcher geschaffen werden. Die Transparenz der vorhandenen IT-Assets und deren Beziehungen untereinander sind in einer komplexen IT-Landschaft nicht nur aus betrieblichen, regulatorischen und finanziellen Gründen notwendig; immer mehr sind sie zentral aus Cyber-Security-Sicht, um deren Gefahrenpotential und entsprechenden Schutzbedarf ableiten zu können.

- Business Continuity Management: Viele Organisationen haben Kontinuitätspläne definiert – jedoch oft unabhängig von den IT Desaster Recovery Lösungen. Aus Sicht Cyber Resilience geht es darum, die Business Kontinuität nach Entdecken und Beheben von grossen Sicherheitsvorfällen zu gewährleisten. IT Service Continuity hat ebenfalls das Ziel, dem Business die IT Services nach grossen Störungen rechtzeitig wieder bereitzustellen. Hier kann bei gemeinsamen Vorgehen ein grosses Synergiepotential genutzt werden.

- Availability Management: Aus Sicht von Cyber Resilience müssen die Daten und Informationen immer dann zur Verfügung stehen, wenn diese vom Business benötigt werden. Entsprechend werden Massnahmen zum Schutz vor Attacken wie DDoS (Distribute Denial of Service) oder Cryptolocker, welcher die Daten verschlüsselt und erst nach Bezahlung eines Erpressergeldes wieder freigibt, eingerichtet. Aus Sicht des IT Service Managements geht es auch beim Availability Management um die Planung von Massnahmen zur Sicherstellung der erwarteten Verfügbarkeit und zur Definition von Vorkehrungen zur Beherrschung der Downtime. Beide Disziplinen haben die Verfügbarkeit der Daten und Informationen zum Ziel – aber oft arbeiten diese nicht zusammen und arbeiten mit unterschiedlichen Methoden und Techniken.

- Incident Management: Beim IT Service Management geht es im Incident Management Prozess darum, den IT Service so schnell wie möglich für das Business wieder bereitzustellen, um einen Schaden bestmöglich zu vermeiden oder zumindest auf ein Minimum zu reduzieren. Auch beim Cyber Resilience ist das rasche Reagieren bei Security Incidents entscheidend, um den potentiellen Schaden einzudämmen. Hier ist eine enge Zusammenarbeit sehr wichtig, um keine Zeit bei der Lokalisierung der Störung und deren Behebung zu verlieren. Dazu benötigt man aber eine abgestimmte Vorgehensweise, klare Anweisungen und transparente Eskalationsmechanismen.

Diese Überlappungen ziehen sich weiter in den Bereichen Service Level Management (zur Bestimmung der Sicherheits-Anforderungen) oder auch Event Management (zur Überwachung und Feststellung von Anomalien in den Systemen). Cyber Resilience ist keine einsame Spezialfunktion innerhalb des Unternehmens, sondern muss eine Querschnittfunktion in allen Bereichen des IT Service Managements sein, um seine Wirkung effektiv zu entfalten. Deshalb sollte deren Umsetzung nicht isoliert in verschiedenen Fachbereichen erfolgen, sondern eine enge Kollaboration angestrebt werden. Kollaboration ist mehr als eine Kooperation zwischen den beiden Bereichen; es geht um die Abstimmung und Erreichung der gleichen Ziele und der Nutzung gemeinsamer Entscheidungswege.

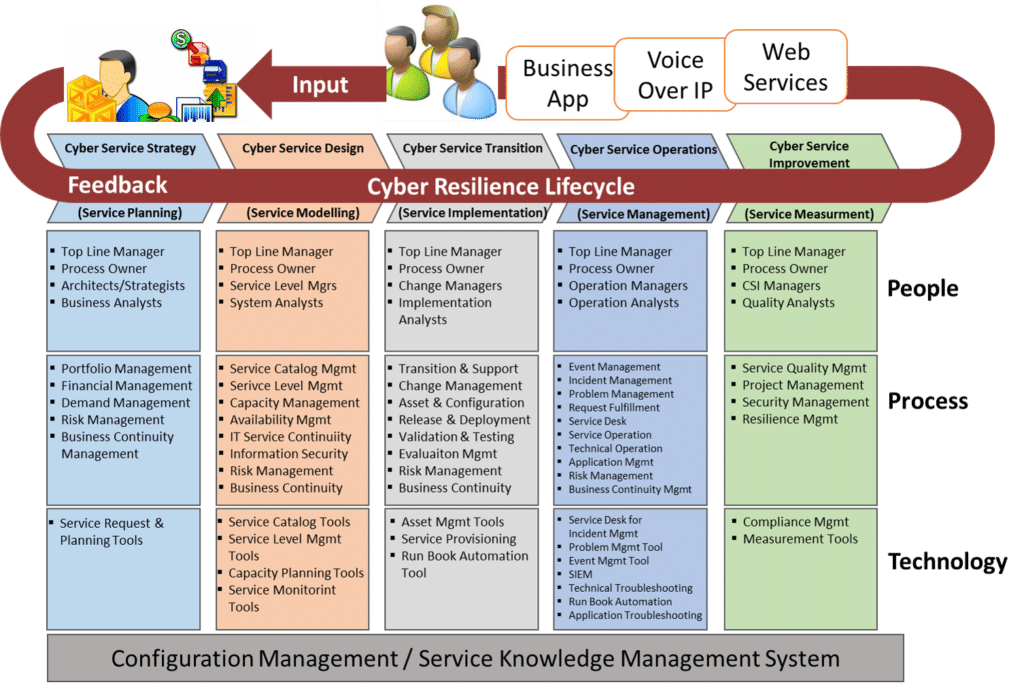

Der Cyber Resilience LifeCycle

Sicherheit muss somit ein integraler Bestandteil der zu erbringend IT-Services werden. Nur wenn IT-Services robust entwickelt und umgesetzt werden, die leistungserbringenden Prozesse mit schützenden Kontrollen versehen und die Nutzer und aller internen und externen IT-Mitarbeiter mit wachsamen Sicherheits-Bewusstsein mit den IT-Services arbeiten, können Cyber-Attacken rechtzeitig erkannt, abgewiesen und der mögliche Schaden auf ein Minimum reduziert werden.

Eine gute Möglichkeit bietet sich bei der Adaption von Cyber Resilience in das Service LifeCycle-Konzept, welches viele Mitarbeiter bereits von ITIL® her kennen. Es können dabei Praktiken und Kontrollen in den Phasen Strategie, Design, Transition, Operation und Continual Improvement aus Sicht der Cyber Resilience definiert und in das bestehende Service Management System und deren Prozesse integriert werden:

- Cyber Resilience Strategie: Hier gilt es, den Schutzbedarf der IT-Assets mit den verschiedenen internen und externen Stakeholdern abzustimmen, das Verständnis der dafür notwendigen Ressourcen zu schaffen, um damit die Ziele des Unternehmens zu erreichen. Bei den zu treffenden Massnahmen kann eine ausgewogene Risiko-Strategie hinsichtlich Prävention, rechtzeitiges Entdecken und angemessenes Reagieren definiert werden.

- Cyber Resilience Design: Beim Design des Management Systems und der Kontrollen wird sichergestellt, dass zur Realisierung der Strategie die Risiken und Chancen richtig verstanden werden und das Massnahmen definiert werden, welche ausgewogen die Kosten und die negativen Auswirkungen berücksichtigen.

- Cyber Resilience Transition: Die Transition stellt sicher, dass das Design ordnungsgemäss in die Produktion überführt und die damit verbundenen Risiken gemanagt werden. Alle Änderungen werden so gesteuert, dass die Cyber Resilience Anforderungen jederzeit gewährleistet bleiben.

- Cyber Resilience Operation: Der Betrieb ist jene Phase im Service LifeCycle, wo die Kontrollen eine direkte Wirkung auf die Risiken haben: sie werden, wenn möglich vermieden und diejenigen, die nicht verhindert werden können, werden erkannt und korrigiert.

- Cyber Resilience Continual Improvement: In der Phase der kontinuierlichen Verbesserung werden die Einstellung des Managements und der Mitarbeiter sowie deren Verhalten und das Umfeld in der Organisation beleuchtet, um die Cyber Resilience nachhaltig zu gewährleisten.

RESILIATM – ein völlig neues Rahmenwerk für Cyber Security und Cyber Resilience

Im Juni des letzten Jahres ist von Axelos (www.axelos.com) ein neues Rahmenwerk für Cyber-Resilience publiziert worden. Es gibt zwar bereits viele und gute Leitfaden für Informations-Sicherheit und auch Abhandlungen zur Optimierung der Cyber-Sicherheit im Rahmen des Information Security Management Systems (ISMS). RESILIA ist aber anders. Der Ansatz ist, dass im Unternehmen nicht für verschiedene Themen unterschiedliche Management Systeme eingesetzt werden sollen, sondern dass man ein Management System aufbaut, dass für allen Bedürfnissen genügt: Für Security Management, Quality-Management, Service Management, Compliance Management und dem Management von allen Aspekten des Business. Aus diesem Grunde hat RESILIA das LifeCycle-Konzept von ITIL® adaptiert.

Da RESILIA das Thema Cyber Resilience auf eine Management System Ebene definiert, ist die Zielgruppe sehr weit definiert. Sie zielt auf Personen, welche in allen Aspekten der Informatik arbeiten – und nicht bloss die IT Security Spezialisten. Es werden aber insbesondere das Management adressiert, welches die Verantwortung für die Sicherheit von Assets wahrnehmen müssen. Es werden entsprechende Grundlagen– und Praktiker-Ausbildungen angeboten.

Das Rad für eine erfolgreiche Cyber-Resilience muss daher nicht neu erfunden werden. Das Top-Management muss ihre Verantwortung erkennen, das Thema zur Chefsache erklären und als Vorbild vorangehen. Dann können bestehende Best Practices sinnvoll vernetzt werden und eine sehr gute Ausgangslage für eine nachhaltige Cyber Resilience im Unternehmen geschaffen werden.

Fazit

Cyber Resilience ist mehr als “bloss” compliant mit Standards und Regulatorien zu sein. Die meisten der von Attacken befallenen Organisationen (vergleiche Verizon 2015 Data Breach Investigations Report – Link PDF) waren mit Sicherheit compliant gegenüber ihren Regulatoren und viele haben wohl Ihre Sicherheitskonzepte nach den bekannten Best Practice Ansätzen und Standards wie ISO27001 oder dem BSI Grundschutz ausgerichtet. Wie man aus den Erkenntnissen des Verizon Reports folgert, dauerte es im Durchschnitt 235 Tage, bis eine Organisation erkannt hat, dass sie erfolgreich attakiert wurde. Und in 90% von allen erfolgreichen Cyber-Attacken wurden gemäss des Reports die menschlichen Schwachstellen ausgenutzt. Cyber Resilience ist mehr als Sicherheit – es geht um die rechtzeitigen und richtigen Antworten und Aktionen im Angriffsfall parat zu haben und auch reagieren zu können. Die Cyber Resilience Lösungen sollten daher die Service Management Betriebskonzepte und die Menschen darin als wesentliche Faktoren einbeziehen. Denn dort wird mit den sensitiven Daten und Informationen tagtäglich gearbeitet, an welchen die Attacker so interessiert sind.

Vielen Dank für den guten Artikel! Ich habe viel über die Zusammenhänge von cyber resilience und sevice management gelernt!

Pingback: Auch früher war die Zukunft besser – Ausblick & Trends 2021 | Disruptive agile Service Management