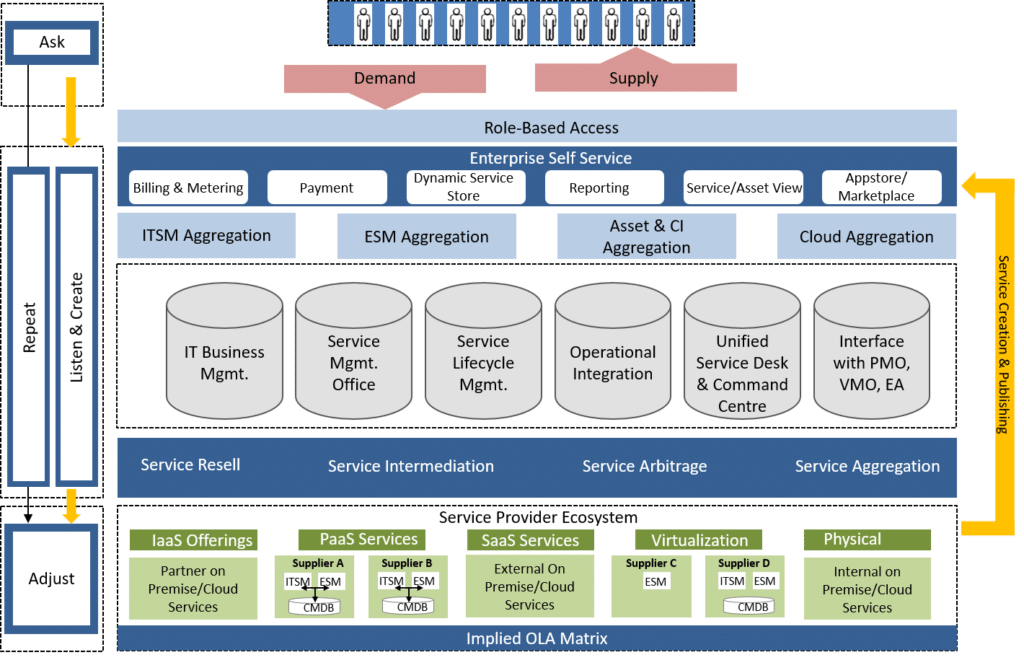

Die Service-Landschaft hat sich massiv verändert. Mit der Zunahme der Digitalisierung der IT durch vermehrtem Einsatz von Automation und Cloud-Diensten ist nicht nur eine hoch komplexe und stark fragmentierte Systemlandschaft entstanden, man hat es auch mit einer steigenden Anzahl von externen Providern zu tun, deren Leistungen aufeinander abgestimmt werden müssen. Mit der Zunahme der Businessanforderungen steigt auch die Menge der Daten, Systeme und Verträge. Andererseits bleibt die Grösse der zuständigen IT-Organisation gleich gross – oder wird ganz oder teilweise ausgelagert. Das Management der IT, der Beschaffungsprozesse und der Überwachung der Leistungen der involvierten Lieferanten stellt völlig neue Anforderungen an die verbleibende Unternehmens-IT. Es ist ein neues Betriebsmodell (Target Operation Model, TOM) von Nöten, welches eine Abkehr vom Infrastruktur-fokussierten Management hinzu einer ganzheitlichen Serviceorientierung innehat. Der ganzheitliche Service setzt sich immer weniger aus kontrollierbaren, technischen Komponenten wie Applikationen, Datenbanken, Infrastrukturen und Netzwerken zusammen. Der Service ist vielmehr eine Aggregation von Leistungen (Service Towers), geliefert durch die verschiedenen involvierten Lieferanten. Teilweise ist es auch eine Kombination von internen, on-premise Systemen und externen Services – was deren Steuerung aber nicht einfacher macht.

SIAM – Service Integration and Management

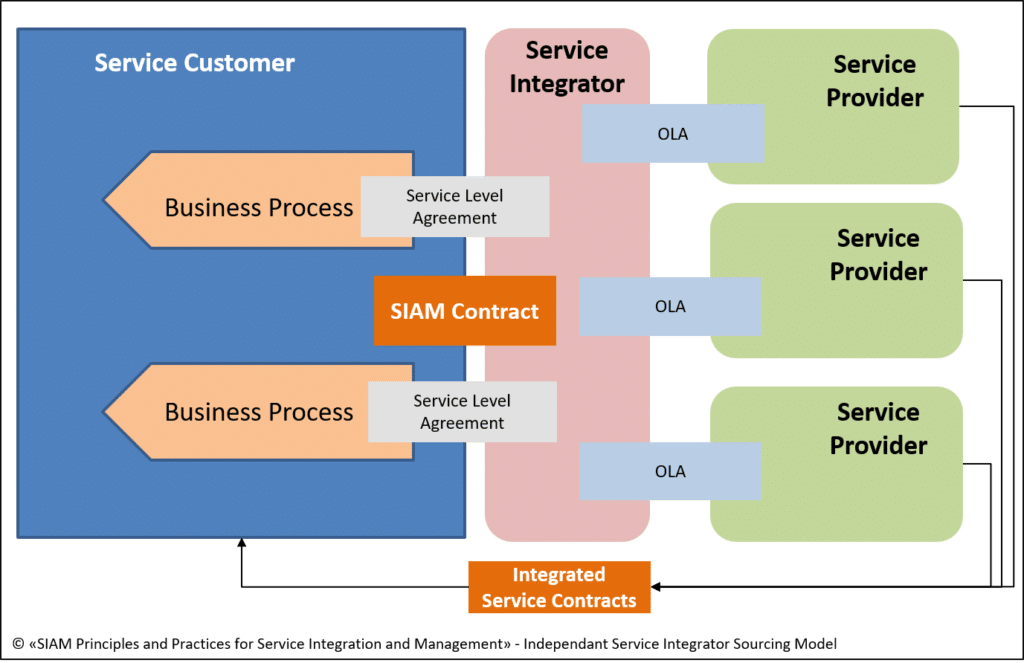

Es ist eminent wichtig für eine Organisation, die Rolle der internen IT im Falle einer Multiprovider-Strategie genauestens zu klären. Ohne klare Sourcing-Strategie und ohne Klärung der Positionierung der zurückbleibenden IT wird ein Unternehmen über kurz oder lang einer Heerschar von externen Providern gegenüberstehen, welche nicht oder nur sehr schwer zu koordinieren sind. Jeder Lieferant managt seinen Service und den Lifecycle der integrierten Komponenten eigenständig und tut sich schwer, bei grossen Störungen oder komplexen Änderungen Koordinationsleistungen zu erbringen, wenn diese nicht ganz klar ihm und seinem Vertrag zugeordnet werden kann. Letztlich ist der Kunde mit schwer kontrollierbaren Zusatzkosten konfrontiert, welche die Lieferanten für Leistungen ausserhalb ihres Zuständigkeitsbereichs abgegolten haben wollen.

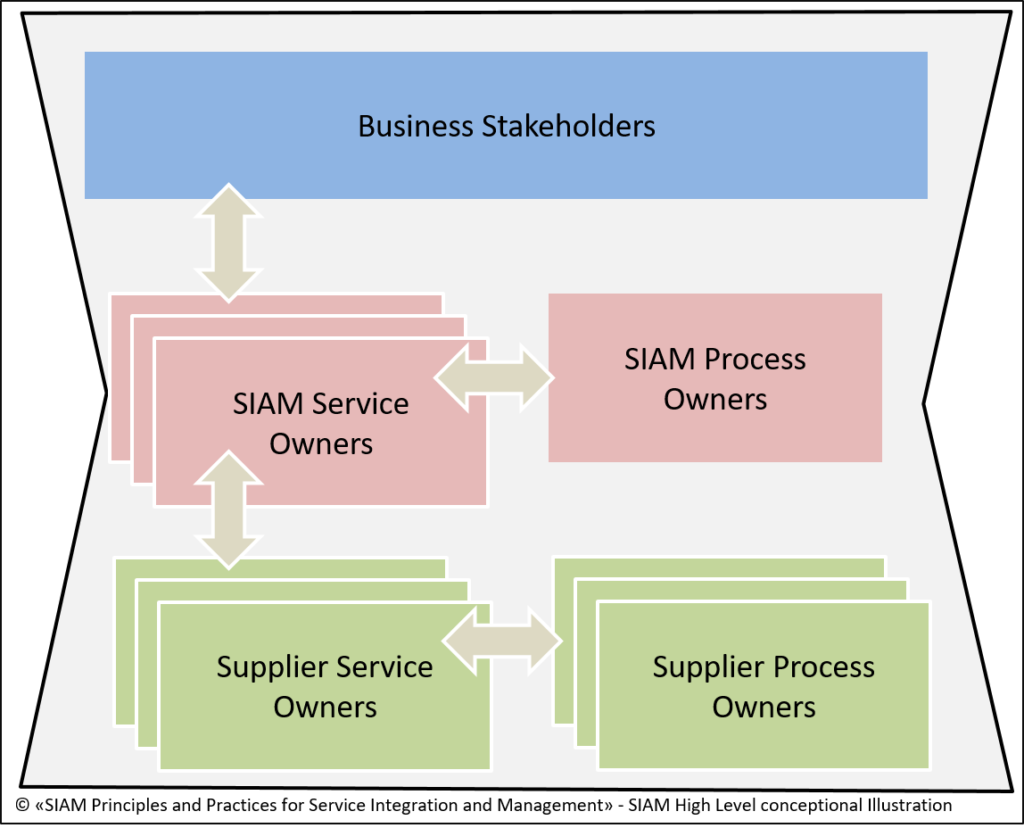

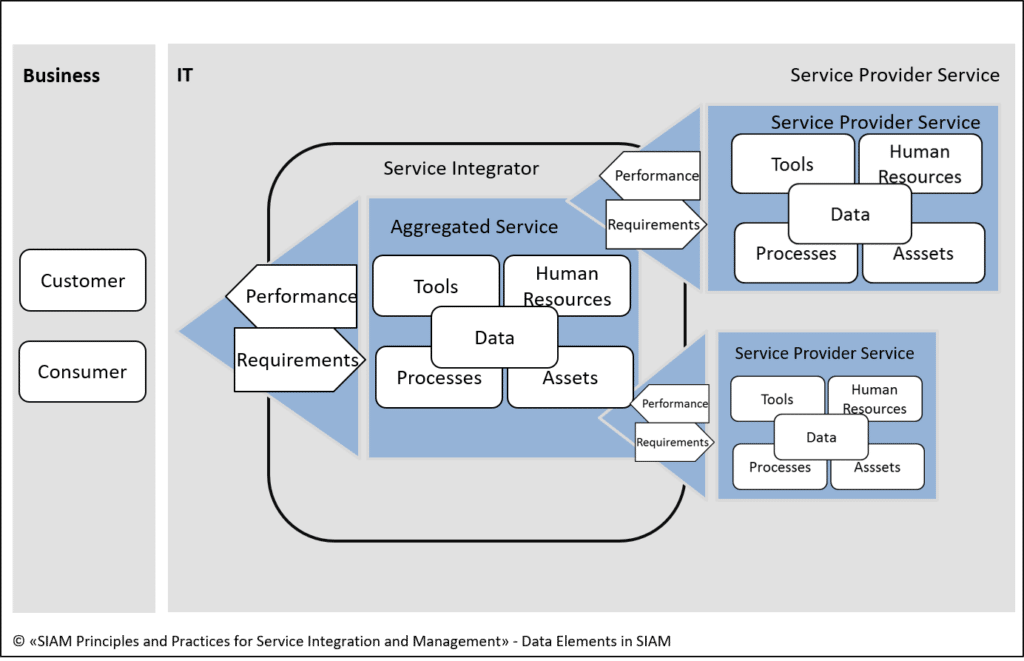

Die Rolle des End-to-End Serviceverantwortlichen gegenüber dem Business gilt es zu klären und die notwendigen Governance-Strukturen festzulegen. SIAM – Service Integration and Management ist das aktuell am häufigsten eingesetzte Konzept, welches die Grundlage für ein Multiprovider-Betriebskonzept liefert. Das Modell ist darauf spezialisiert, nicht bloss die Integration und Konsistenz der Serviceleistung zu gewährleisten, sondern auch das Management der verschiedenen Lieferanten untereinander abzustimmen, dadurch das Risiko für das Unternehmen zu minimieren und die übergreifenden Verantwortlichkeiten durch gezielte Anreize sicherzustellen. Ich habe schon verschiedentlich in diesem Blog über SIAM geschrieben und das Konzept in seinen Grundzügen erklärt (Herausforderung agile Service Integration und Management (SIAM) in einem Multiprovider Umfeld; SIAM – Das Service Integration Modell im Multiprovider Umfeld; ISACA.ORG: Implementation of Service Integration in a Multiprovider Environment Using COBIT 5). SIAM ist demnach ein Betriebsmodell, welches sich aus Prozessen, Governance-Prinzipien, Organisationsstrukturen, Mitarbeiter und auch Tool-Unterstützung zusammensetzt.

In diesem Blog Beitrag fokussiere ich mich insbesondere auf die Frage der Tool-Integration.

SIAM – Toolset Strategie

Das SIAM Betriebsmodell muss die Bereitstellung der Services und die konsistente Durchführung der Prozesse bei allen involvierten technischen Service Provider gewährleisten. Dies muss auf einer integrierten, automatisierten Ebene erfolgen. Manuelle Schnittstellen zwischen den beteiligten Parteien sind schlichtweg nicht mehr zumutbar, wenn es dynamische und schnelle Abwicklungen von Änderungen, Störungsbehebungen oder Neu-Instanziierungen geht. Andererseits kann nicht erwartet werden, dass alle Provider die gleichen Tools verwenden, wie der Kunde. Wenn ein Unternehmen in ein Multiprovider-Engagement geht, wird die Frage nach der Tool-Integration sehr zentral. Heute sind die IT-Tools in den verschiedenen Fachbereichen innerhalb der IT verstreut und deren Ownership ist dezentral geregelt. Eine Abstimmung der Tools und deren Integration findet oft nicht einmal intern statt – geschweige dann mit den zunehmenden externen Lieferanten. Dies muss sich ändern. Beim Aufbau eines SIAM Betriebsmodells braucht es auch eine darauf ausgerichtete Toolset-Strategie. Dies wird mit hoher Wahrscheinlichkeit dazu führen, dass bestehende Tool-Umgebungen neu konfiguriert oder gar ersetzt werden müssen.

Folgende 9 primären Toolbereiche müssen in einem Multiprovider-Umfeld definiert und die Anforderungen für die Integration der Service Provider festgelegt werden:

- Service Management

- Service Katalog Management

- Software Asset Management und Discovery

- Identity und User Administration

- Monitoring & Event Management

- Service Orchestrierung

- Service Konfiguration & Kapazitätsmanagement

- Performance Management & Service Reporting

- Softwarepaketisierung & Release Management

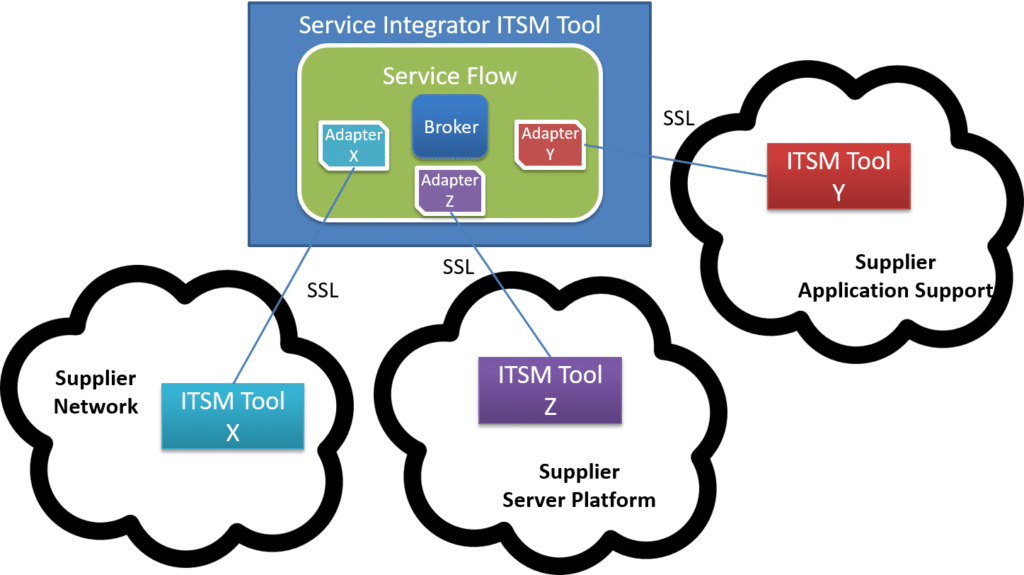

Jeder Supplier hat – wenn er professionell aufgestellt ist – sein eigenes Service Management System und entsprechende Tool-Unterstützung. Diese wird er zur Abwicklung seines Service Geschäftes auch weiterhin immer nutzen wollen. Aber die nahtlose Integration der angebotenen Services bei seinen Kunden setzt auch eine möglichst automatische Integration der damit verbundenen Management Systeme voraus.

Im Folgenden möchte ich auf die wesentlichen Anforderungen der einzelnen Toolbereiche eingehen, welche Kunden bei der Ausarbeitung der Tool-Strategie im Multiprovider-Umfeld berücksichtigen sollen:

a) Service Management

Der Einsatz eines integrierten Service Management Tools ist zentral in jeder Service Management System Implementation. Workflow-Prozesse wie Incident Management, Problem Management, Change Management und Configuration Management sind essentiell für einen effizienten Service Betrieb.

Bei der Integration von externen Lieferanten mit deren eigenen Tools ist es wichtig, dass Standard-APIs verwendet werden, um eine nahtlose Verlinkung zu ermöglichen. Der Real-time Austausch von Incident-, Problem- oder Change-Tickets zwischen verschiedenen Systemen ist eine zwingende Voraussetzung, da diese Prozesse vielfach mehrere Lieferanten involvieren. Aus Sicht des SIAM-Modells müssen jederzeit der Status und die Zuordnung der Prozessschritte überwacht werden können. Idealerweise besteht ein Single Source of Record-Daten, welche unter Kontrolle des Service Integrators steht. Es gilt aber eine Klarheit des Datenintegrationslayers zu definieren, welche Daten wo abgelegt sind und wer welche Daten einsehen kann.

Dies gilt insbesondere auch bei der Definition der CMDB-Daten-Struktur und der zu managenden CI’s. Hier braucht es eine klare Klärung und Vorgabe der CI-Attribute, Beziehungen und der definierten Stati und der Prozesse zur Pflege der Daten. Nach Möglichkeit sollte vermieden werden, dass der Supplier zuerst seine eigene CMDB pflegt und erst im Nachgang die SIAM-CMDB. Hier kann es zu Integritätsproblemen führen, welche im Servicebetrieb zu erheblichen Mehraufwendungen, Falscheinschätzungen und Verzögerungen führen.

Eine weitere Herausforderung liegt auch in der Vorgabe von klaren Definitionen im Bereich Prioritäten-Definitionen, Service-Gruppen, Risiko-Kategorien und so weiter. Wenn Lieferanten unterschiedliche Bezeichnungen verwenden, was oft der Fall ist, so sind entsprechende Übersetzungen sicherzustellen.

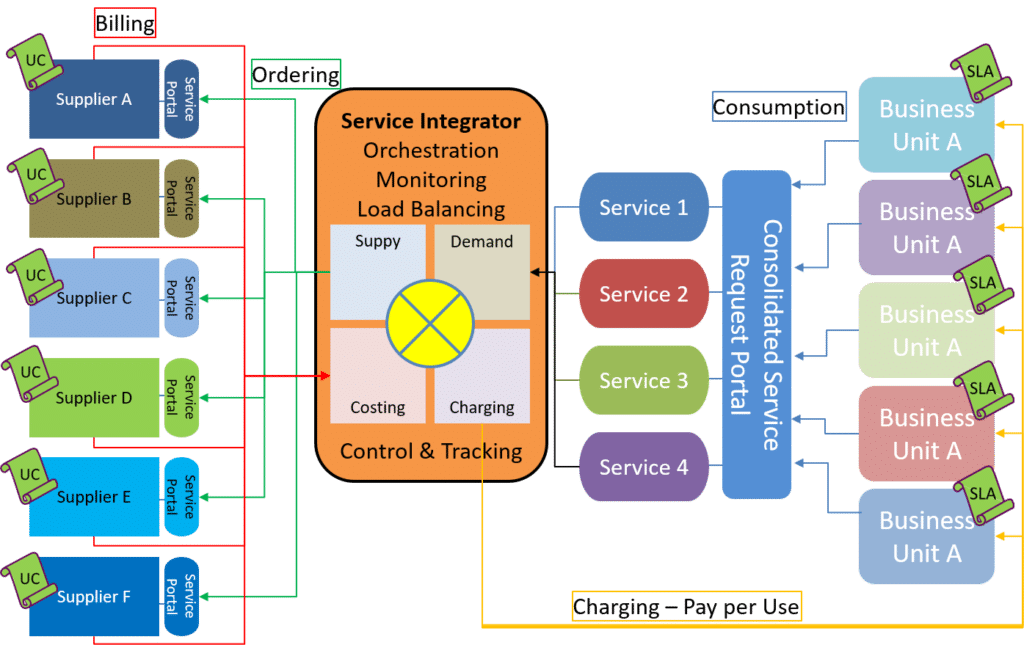

b) Service Katalog Management und Request Fulfillment

Immer mehr nimmt die interne IT die Rolle des Service Brokers wahr und stellt die Integration von definierten Cloud-Services sicher. Dazu braucht es ein zentrales Service Portal, in welchem die Service Kataloge der eigenen Organisation sowie der verschiedenen externen Lieferanten integriert sind und dem Business-Nutzer zum Abonnieren respektive Bestellen (subscribe) von Services angeboten wird. Änderungen im Serviceangebot oder Wechsel von Service Provider sollen in diesem zentralen Portal nahtlos und ohne Auswirkungen für die Nutzung durch die Anwender sichergestellt werden – und nicht auf neue Portale verwiesen werden müssen.

Ein Service Katalog ist zudem wichtig, dass die End-to-End-Service Sicht mit all seinen beteiligten Lieferanten, Schnittstellen und Verantwortlichkeiten zentral abgebildet werden kann.

Sehr viele Service-Angebote werden als abzurufende Service Requests abgebildet. Die Werkzeuge müssen in der Lage sein, komplexe Workflows abzubilden, welches die Zuordnung von Tasks an verschiedene interne und externe Parteien ermöglicht. Vielfach müssen andere Tools von Lieferanten angestossen werden.

Wenn end-to-end Workflows über das gesamte Supplier-Eco-System nicht realisiert werden können, sind manuelle Arbeitsschritte oder Datenübertragungen notwendig, was den Durchlauf stark verlangsamt. Zudem besteht das Risiko der Fehlübertragungen.

c) Software Asset Management und Discovery

Im Rahmen der Cloud Integration wird das Management der Hardwarekomponenten an Bedeutung verlieren. Andererseits sind aber die Software Assets und insbesondere die verwendeten Lizenzen unbedingt zu überwachen. Die Lieferanten übertragen in aller Regel die Verantwortung der Softwarenutzung dem Kunden und demnach auch die in den Softwarenutzungsverträgen hinterlegten Verpflichtungen.

Zudem muss sichergestellt werden, dass beim Management von Softwareberechtigungen und die Nutzung von Daten durch mehrere Lieferanten eine Konsolidierung stattfinden kann.

Hier ist zu empfehlen, dass die SIAM-Organisation ein zentrales Software-Asset Management Werkzeug einsetzt, welches in der Lage ist, von den Lieferanten entsprechende Daten empfangen und Analysieren kann – und damit die unternehmensseitige Position bei der Nutzung der Software-Lösungen darstellen kann.

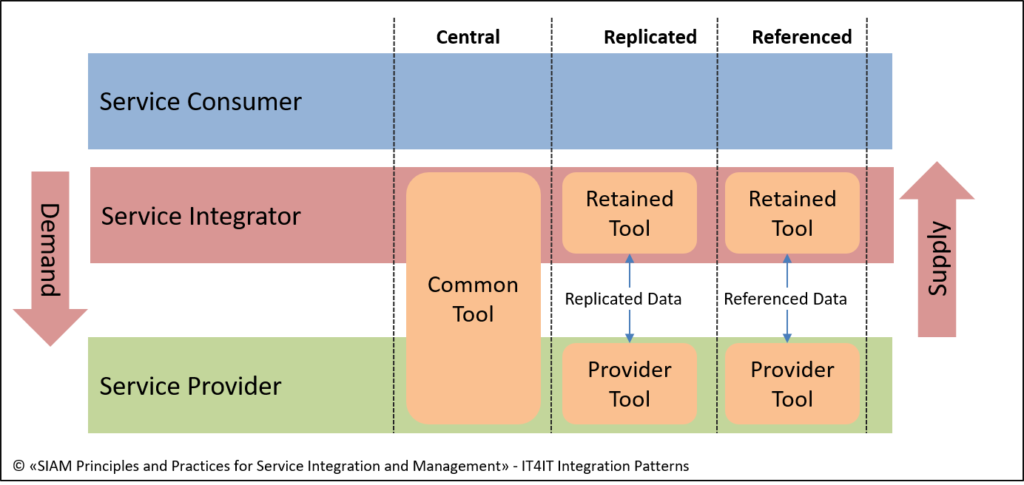

Eine entsprechende Lösung kann auch ein Discovery-Tool sein, welches bei der initialen Befüllung der CMDB dienen kann. Dies kann zu grösseren Diskussionen führen, da die meisten Lieferanten auf ihre eigenen Werkzeuge beharren und auf ihre geschulten Mitarbeiter verweisen, welche diese im «Griff» haben. Es ist aber wichtig wie bereits unter «Service Management» verwiesen, ein klares Scoping der Daten zu definieren und zu bestimmen, welche Daten wo unterhalten werden. Hierzu unterscheidet man Daten, welche beim SIAM-Provider liegen (retained-Tool) oder Daten welche beim Provider liegen.

d) Identity und User Administration

Es dreht sich alles um die zentrale Frage: wie kann ich sicherstellen, dass nur derjenige Zugriff auf Daten und Services erhält, der dazu auch tatsächlich berechtigt ist. Wie stelle ich zudem fest, wer wann und wo auf was zugegriffen hat? Es dreht sich also alles um die digitale Identität der Personen, Geräte und Dinge, welche mit dem Unternehmen in Verbindung stehen. Die Identitäten und deren zugeordneten Berechtigungen sind die neuen Perimeter, welche jedes Unternehmen zentral beschäftigen wird. Denn an Identitäten sind nicht nur die Berechtigungen verknüpft, sondern auch alle Personen bezogenen Daten, welche besondere Schutz bedürfen. Wenn Kunden durch die Nutzung unsere Services ihre Spuren hinterlassen, so werden damit automatisch auch Verpflichtungen zu dessen Schutz verknüpft. Entsprechende Regulatoren stehen in den Startlöchern und werden uns sowie vor allem alle Cloud Service Provider ziemlich beschäftigen. Lesen Sie dazu meinen Blog-Beitrag (Identity – der neue Perimeter).

Das Management der Rollen, Rechte und Identitäten muss beim Unternehmen selbst bleiben. Lösungen müssen hier die aktuellen Sicherheitskonzepte unterstützen und die Vererbung von Rechten muss beim Angebot der Lieferanten unterstützt werden. Die IAM-Lösung beim SIAM-Betrieb muss jederzeit Rechte entziehen und die Nutzung von Identitäten überwachen können – über das gesamte Supplier-Eco-System hinweg.

e) Monitoring & Event Management

Der Status der Services und die Überwachung von Zuständen im gesamten Supplier-Eco-System ist eine zentrale Anforderung, um rechtzeitig reagieren zu können. Wenn im gesamten System irgendwo eine Infrastruktur ausfällt, so kann dies einen Impact auf andere Service-Komponenten von anderen Lieferanten haben oder gar den Gesamtservice stören. Die SIAM-Organisation benötigt ein Monitoring und Event-Korrelation-Werkzeug, um diese Situationen rechtzeitig zu erkennen und damit effizient und effektiv reagieren zu können.

Auch hier ist eine Klärung der CMDB-Daten und deren Zuständigkeit wichtig, weil in aller Regel die Events auf die zu verantworteten Komponenten verlinkt werden. Die Abhängigkeit der Services zu den Services-Towern von externen Lieferanten muss in den CI-Beziehungen in der CMDB korrekt abgebildet sein.

f) Service Orchestrierung

Insbesondere beim Einsatz von Cloud Diensten kommt man nicht mehr ohne ein Orchestrierungs-Werkzeug aus. Ein Orchestrierer beinhaltet einerseits automatisierte Workflows zur Integration der verschiedenen Komponenten aus der Cloud und auch lokal (on-Premise). Bei einem heterogenen Multiprovider-Umfeld ist dies relativ komplex, da die Komponenten an mehreren Standorten bereitstehen und im Cloud-Umfeld über definierte Prozesse angestossen werden müssen. So soll sichergestellt werden, dass die Konfigurationen korrekt hinterlegt und die Nutzung vereinfacht wird.

Bei der Wahl der Lösung ist es wichtig, dass die Workflows vorgängig definiert und die notwendigen Informationsflüsse geklärt werden. Hier werden die Anforderungen an die Workflows am ehesten erkannt und bei der Evaluation des geeigneten Werkzeuges bestimmt.

g) Service Konfiguration & Kapazitätsmanagement

Wenn Services eigekauft werden, dann soll vermehrt nur noch das bezahlt werden, was man tatsächlich nutzt. Dies ist eines der grossen Vorteile im Cloud Service Umfeld, weil damit keine kostspieligen Infrastruktur-Projekte mehr getätigt werden müssen: «Pay as you use».

Damit die Betriebskosten nicht ins uferlose hochgetrieben werden, ist es nun wichtig, die Kapazitäten zu überwachen und zu steuern. In einem Service-Tower-Umfeld ist es wichtig, die Auswirkungen von Ressourcenengpässen auf den gesamten Service zu verstehen. Die Daten müssen konsolidiert abgelegt und für Entscheidungszwecke bereitstehen.

Nicht genutzte Kapazitäten sollen möglichst schnell frei gegeben werden und die Betriebskosten zu entlasten. Dies ist insbesondere bei grossen Entwicklungsumgebungen ein grosses Sparpotential, wenn Test- und Integrationsumgebungen nur gezielt bereitgestellt werden müssen. Schon das Freigeben von Umgebungen über das Wochenende kann zu erheblichen Spareffekten führen.

h) Performance Management & Service Reporting

Ein grosses Problem innerhalb der SIAM-Organisation ist das einheitliche Service Reporting und die Leistungsüberwachung. Jeder Lieferant erstellt eigene Reports, welche sich nicht so einfach korrelieren lassen. Zudem sind die gemessenen KPIs nicht einheitlich – und falls nicht von der SIAM-Organisation vorgegeben – schwierig nachvollziehbar.

Ein zentrales Reporting System ist daher eine wesentliche Erleichterung und gehört in die Toolsuite einer SIAM-Organisation. Die Messkriterien und die zu liefernden Daten sind Bestandteil der Service-Beziehung mit den Lieferanten. Das Berichtswesen soll sowohl die kommerziellen Aspekte, die Lieferantenleistungen, die genutzten Service-Volumen sowie die end-to-end-Serviceleistung beinhalten. In aller Regel werden auch Daten aus dem Service Management Tool integriert.

i) Softwarepaketisierung & Release Management

Continuous Integration und Continuous Delivery (CI/CD) sind derzeit die Schlagwörter einer agilen IT-Organisation. Der Druck nach häufigeren Releases und schnelleren wie auch besseren Software-Lösungen bedingt eine hohe Automatisierung der Build-, Test- und Deployment-Prozesse. Entsprechend müssen Werkzeuge diese integralen Funktionen im Verbund eines Multiprovider-Eco-Systems unterstützen können.

Auch hier ist in erster Linie nicht das Werkzeug wichtig, sondern die grundsätzlichen Prinzipien und die Zusammenarbeitskultur. Letztlich aber müssen Werkzeuge diese Prinzipien unterstützen und die externen Lieferanten integrieren.

Fazit

Das Multiprovider Management stellt hohe Anforderungen an die verbleibende IT Organisation. Das SIAM-Modell ist dabei ein gutes Konzept, die Prozesse, Mitarbeiter, Lieferanten und Services aufeinander abzustimmen. «A fool with a tool is still a fool” – das gilt auch hier. Aber Werkzeuge sind – falls gut abgestimmt und ausgewählt – ein kritischer Erfolgsfaktor für eine erfolgreiches Multiprovider Management.

Eine ausgezeichnete Ergänzung bildet die Referenzarchitektur IT4ITTM von der Open Group. Hier wurde ein Informationsmodell entwickelt, um die Datenflüsse innerhalb der IT zu automatisieren. Diese Grundlage kann insbesondere auch im Multiprovider-Umfeld wesentliche Unterstützung liefern, um die Anforderungen an die Tools und Lieferanten zu definieren.

Weitere Informationen erhalten Sie im Rahmen unserer Seminare: